Établissement d'enseignement public d'enseignement professionnel supérieur

UNIVERSITÉ D'ÉTAT DE SAINT-PETERSBOURG

TÉLÉCOMMUNICATIONS NOMMÉES APRÈS. PROF. M.A. BONCH BRUEVICH

Collège Arkhangelsk des télécommunications (filiale) de l'Université des télécommunications de Saint-Pétersbourg, nommé d'après prof. M.A. Bonch-Bruevich

Projet de cours

sur le sujet: “Projet de réseau informatique pour l'entreprise commerciale“ NordSoft ””

K309 10KP01. 006 PZ

La discipline "Réseaux informatiques et télécommunications"

Étudiant: S.O. Maksimov

Enseignant: V.S. Kulebyakina

Arkhangelsk - 2010

Contenu Introduction 1. Brève description de l'entreprise 2. Sélection de la topologie 3. Organisation d'un réseau local dans les bureaux 3.1 Mise en réseau dans un siège social 3.2 Mise en réseau dans un deuxième bureau 3.2.1 Concepts Ethernet de base 3.2.2 Dispositifs de connectivité4. Sélection de la technologie de réseau5. Calcul du temps d'accès de la station au réseau

6. Tableau récapitulatif des équipements

Conclusion Liste des sources utilisées

Introduction

L’entrée de la Russie dans l’espace mondial de l’information implique l’utilisation la plus large des technologies de l’information les plus récentes, et en premier lieu des réseaux informatiques. Dans le même temps, les capacités des utilisateurs augmentent considérablement et changent qualitativement tant dans la fourniture de services à leurs clients que dans la résolution de leurs propres problèmes organisationnels et économiques.

Aujourd'hui, il existe de nombreuses bases de données informatiques et banques de données sur divers aspects de l'activité humaine. Pour accéder aux informations qui y sont stockées, vous avez besoin d’un réseau informatique. Les réseaux pénètrent dans la vie des gens, tant dans les activités professionnelles que dans la vie quotidienne - de la manière la plus inattendue et la plus massive qui soit, la connaissance des réseaux et la maîtrise de leurs compétences deviennent indispensables à de nombreuses personnes. Les réseaux informatiques ont engendré de nouvelles technologies de traitement de l'information - les technologies de réseau. Dans le cas le plus simple, les technologies réseau permettent le partage de ressources - périphériques de stockage de masse, périphériques d'impression, accès à Internet, bases de données et banques de données. Les approches les plus modernes et les plus prometteuses des réseaux sont associées à l’utilisation de la division collective du travail lorsqu’on collabore avec l’information - élaboration de divers documents et projets, gestion d’une institution ou d’une entreprise, etc.

Pour organiser un réseau local (LAN), on utilise la technologie Ethernet, apparue dans les années 70 du siècle dernier. La technologie Ethernet distingue plusieurs types de construction d'un système informatique distribué basé sur sa structure topologique. Une topologie de réseau local est une configuration de connexions de câbles entre ordinateurs établie selon un principe unique. La topologie spécifique est sélectionnée en fonction des équipements utilisés, ainsi que des exigences existantes en matière de mobilité, d'évolutivité et de puissance de calcul de l'ensemble du système.

Ce projet de cours examine l’organisation d’un réseau local dans deux bureaux de la société "NordSoft", le choix de la topologie et détermine le matériel et les logiciels nécessaires. En outre, le choix de la technologie et de l’opérateur de télécommunication pour l’organisation d’un réseau unique, c’est-à-dire communication des bureaux entre eux.

1. Brève description de l'entreprise

La société "NordSoft" - une petite entreprise. L'activité principale de la société est la vente de matériel informatique, de logiciels, de matériel de réseau et de périphériques de sociétés de renommée mondiale. La société propose des produits et logiciels de haute technologie.

La société emploie 20 personnes. La structure organisationnelle comprend deux départements:

1) Le bureau principal est le service des ventes, qui se consacre à la vente, à l’achat de produits, à la recherche et au travail avec les clients, à la publicité et au marketing, et enregistre et analyse également les activités financières et économiques, la planification et les prévisions.

2) Le bureau secondaire assure le transport, l’assemblage et l’emballage des marchandises. Le bureau secondaire a une salle de stockage.

Figure 1 - Aménagement territorial des bureaux

Le marché de gros des ordinateurs personnels sur lequel NordSoft exerce ses activités se caractérise par une concurrence féroce. Les prix pour les mêmes produits de différentes entreprises sont approximativement les mêmes, et ceux qui présentent des avantages et des différences de concurrence l'emportent dans la concurrence. Par exemple, emplacement commode du bureau, rapidité du service, maintien du bon assortiment, réductions pour les clients réguliers, capacité de livraison des marchandises, supports publicitaires gratuits pour la décoration des points de vente, personnel poli, approche individuelle pour les clients les plus précieux, prêts, etc.

La société NordSoft occupe un créneau rentable: elle entretient des relations commerciales bien établies avec un gros acheteur, avec un financement public stable. Ainsi, le principal avantage de l’organisation étudiée est la stabilité, l’instauration de contacts professionnels, la garantie d’assurer des activités et d’obtenir un profit minimal en l’absence de la recherche constante de nouveaux marchés de vente.

La société "NordSoft" exerce ses activités principales dans deux bureaux répartis géographiquement, dans chacun desquels une des parties d’un même réseau local doit être organisée. Les deux bureaux étant répartis géographiquement dans la ville (figure 1), il est donc nécessaire de connecter des éléments du réseau local via des réseaux de communication existants dans la ville pour organiser un réseau unique.

L'un des bureaux est situé dans le centre-ville, au centre-ville, qui dispose déjà d'un système de câblage structuré (SCS). SCS vous permet d’utiliser l’infrastructure de câble existante pour créer l’une des parties du réseau local. Le bureau principal de l'entreprise est situé dans deux bureaux, dans lesquels se trouvent deux ordinateurs portables. Chaque ordinateur portable est doté d'un adaptateur Wi-Fi, d'un système d'exploitation réseau Windows 7 Entreprise, spécialement conçu pour les entreprises. Un comptable qui utilise le programme 1C: Accounting travaillera sur l’un des ordinateurs portables. Le directeur de la société, le secrétaire et le responsable du service clientèle se trouvent également dans ce bureau. Tous les employés auront besoin d’un scanner, d’une imprimante et d’un fax pour une mise en page pratique des documents.

Le deuxième bureau de la société est situé dans une autre partie de la ville. Ce bureau organise les principales activités de production. La salle a une grande surface et plusieurs postes de travail sont organisés sur le territoire. Un serveur avec le système d'exploitation Windows Server 2003 installé sera installé dans cette salle, où les documents généraux de l'entreprise seront enregistrés.

2. Le choix de la topologie

Le but de cette section est de justifier pleinement le choix d’une topologie LAN spécifique pour chacun des bureaux de la société.

En général, le terme «topologie» ou «topologie de réseau» décrit l'emplacement physique d'ordinateurs, de câbles et d'autres composants réseau. La topologie du réseau détermine ses caractéristiques. En particulier, le choix d'une topologie particulière affecte:

La composition de l'équipement de réseau nécessaire;

Sur les caractéristiques des équipements de réseau;

Sur la possibilité d'élargir le réseau;

En route pour gérer le réseau.

Chaque topologie de réseau impose un certain nombre de conditions. Par exemple, il peut dicter non seulement le type de câble, mais également la manière dont il est posé. Une topologie peut également déterminer la manière dont les ordinateurs interagissent sur un réseau. Différents types de topologies correspondent à différentes méthodes d'interaction et ces méthodes ont un impact important sur le réseau.

Tous les réseaux sont construits sur la base de trois topologies de base: bus (bus), étoile (étoile), anneau (anneau). Si les ordinateurs sont connectés via un câble (segment), la topologie est appelée «bus». Lorsque les ordinateurs sont connectés à des segments de câble provenant d'un seul point ou d'un concentrateur, la topologie est appelée étoile. Si le câble auquel les ordinateurs sont connectés est fermé en anneau, cette topologie est appelée «anneau».

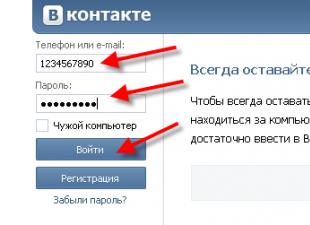

Comme mentionné ci-dessus, le bureau principal de l'entreprise est situé dans deux bureaux, dans lesquels se trouvent deux ordinateurs portables (Figure 2).

Un adaptateur Wi-Fi intégré est installé sur les ordinateurs portables. Le système d'exploitation du réseau est Windows 7 Entreprise. Les adaptateurs Wi-Fi de ces ordinateurs doivent prendre en charge toutes les normes IEEE 802.x en vigueur.

Figure 2 - Emplacement des postes de travail LAN dans le bureau principal

La technologie Wi-Fi vous permet de déployer un réseau sans poser de câble, ce qui peut réduire les coûts de déploiement, ce qui est important pour les petites entreprises, ou étendre le réseau. La technologie Wi-Fi est très pratique car vous n'êtes pas connecté à un réseau informatique câblé. Vous pouvez travailler à votre bureau ou vous déplacer dans d'autres pièces tout en restant dans la zone de couverture du réseau. Dans le second bureau, nous installons un scanner, une imprimante et un fax qui seront connectés aux ordinateurs portables. Nous donnons les caractéristiques des ordinateurs portables utilisés dans le tableau 1.

Tableau 1 - Spécifications du portable

Tous les ordinateurs portables seront connectés à un périphérique central - un routeur (routeur). Un routeur est un périphérique réseau qui prend des décisions concernant le transfert de paquets de couche réseau entre différents segments de réseau. Le routeur sera connecté au système de câblage structuré du bâtiment du centre d’affaires.

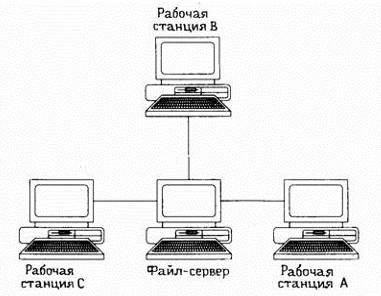

Dans le deuxième bureau, où sont organisées les principales activités de production, il est préférable de s’appuyer sur la topologie en étoile.

Il n’ya pas de problèmes aussi graves dans cette topologie lorsqu’un câble est cassé ou qu’une station de travail tombe en panne. Si un seul ordinateur tombe en panne (ou si le câble le connecte au concentrateur), seul cet ordinateur ne sera pas en mesure de transmettre ou de recevoir des données sur le réseau. Cela n'affectera pas les autres ordinateurs du réseau. Sinon, si le câble était débranché ou cassé, tous les employés de l'entreprise ne pourraient pas échanger de documents pendant un certain temps, ce qui entraînerait un manque à gagner.

Les ordinateurs étant situés dans différentes parties du bâtiment (Figure 3) et de l'entrepôt, le contrôle et la gestion centralisés des postes de travail seront plus efficaces que la configuration d'une machine distincte pour travailler sur le réseau. Dans le bureau de la production principale, il y a dix ordinateurs destinés au travail principal de spécialistes et un ordinateur de l'administrateur du réseau. C'est l'ordinateur hôte ou le serveur.

Figure 3 - Emplacement des postes de travail LAN dans le deuxième bureau

Le serveur vous permet de gérer tous les ordinateurs de ce bureau, de surveiller leurs performances, de fournir une sécurité et un accès Internet. Il reçoit les paramètres réseau du fournisseur, puis distribue les paramètres d'un certain algorithme à d'autres ordinateurs. Les ordinateurs du réseau doivent disposer d’une carte réseau standard avec un connecteur RJ45 et d’un système d’exploitation réseau. Nous donnons les caractéristiques des ordinateurs utilisés dans le deuxième bureau dans le tableau 2.

Tableau 2 - Caractéristiques des postes de travail et des serveurs

Dans la topologie "Star", vous n'avez pas besoin de vous préoccuper de l'achat et de l'installation de cartes réseau supplémentaires, car un seul câble réseau est raccordé au concentrateur. L'ajout de nouveaux ordinateurs, ce qui est tout à fait possible lors de l'expansion d'une entreprise, est facile à modifier ce réseau.

Une topologie en étoile est la plus rapide de toutes les topologies de réseau informatique. La fréquence des demandes de transfert d'informations est relativement faible par rapport aux autres topologies.

Tous les ordinateurs sont connectés à un point central: pour les grands réseaux, la consommation de câbles est considérablement accrue. De plus, si le composant central tombe en panne, le fonctionnement de tout le réseau est perturbé. Vous devez donc vous concentrer sur le choix de l'équipement réseau. La topologie sélectionnée est donc présentée à la figure 4.

Figure 4 - Topologie du réseau dans les bureaux principaux et principaux

3. Organisation d'un réseau local dans les bureaux

3.1 Mise en réseau au siège

Les technologies de réseau, et en particulier les réseaux sans fil, deviennent chaque jour plus profondes et plus solides dans notre vie quotidienne. De nos jours, il est tout simplement impossible d'imaginer un bureau moderne sans ordinateurs, Internet, un réseau local et une protection fiable. Les technologies de réseau reposant sur une connexion sans fil (Wi-Fi) vous permettront d’être connectés au réseau sans avoir à connecter constamment un fil à votre ordinateur: vous pouvez échanger des données, communiquer tout en restant libre d’espace.

Des technologies de plus en plus en évolution, une gamme étendue d’équipements compatibles, des normes en constante amélioration et une protection plus fiable - tout cela fait du Wi-Fi une offre séduisante à utiliser dans les réseaux des grandes et petites entreprises. Les derniers développements et les derniers équipements répondront aux exigences les plus modernes en matière de rapidité, de fiabilité et de sécurité de la connexion. Étant donné que les employés utiliseront des ordinateurs portables avec adaptateurs Wi-Fi intégrés au bureau principal, il est préférable d'utiliser un réseau sans fil. Le schéma de principe est présenté à la figure 5.

Dans notre cas, le routeur sera connecté au sous-système horizontal du bâtiment SCS, où l'accès à Internet est disponible. SCS décrit la norme européenne EN 50173-1. La communication entre les bureaux se fera par la technologie VPN.

L’équipement principal d’un réseau Wi-Fi est un point d’accès, un routeur et un adaptateur Wi-Fi.

Point d'accès (Point d'accès) - ce périphérique dans un réseau sans fil exécute des fonctions similaires à celles d'un commutateur (ou d'un concentrateur) dans des structures câblées classiques.

Figure 5 - Schéma fonctionnel d'un réseau Wi-Fi

Le point d'accès intègre plusieurs périphériques Wi-Fi dans un réseau et doit être connecté à un routeur (routeur) ou à un serveur pour accéder à Internet. De plus, le point d'accès peut établir une connexion avec le serveur d'impression et combiner des réseaux câblés et sans fil.

Un routeur (routeur, passerelle) est essentiellement le même point d'accès, mais avec des fonctionnalités supplémentaires. À l'aide d'un routeur, vous pouvez vous connecter directement à Internet à l'aide d'un câble Ethernet ou d'une ligne téléphonique avec une connexion ADSL (STREAM) connectée. Dans notre cas, un câble Ethernet du bâtiment SCS y sera connecté, là où il y a un accès Internet. De plus, le routeur dispose d'un logiciel intégré qui vous permet de configurer des stratégies de sécurité et de filtrer les accès.

Un adaptateur est un périphérique qui s'installe directement sur un ordinateur afin de "voir" le réseau sans fil. Il existe différentes variétés d’adaptateurs: PCI (interne à un ordinateur de bureau), USB (externe à un ordinateur de bureau ou un ordinateur portable), PCMCIA (interne à un ordinateur portable) ou intégré. Bien entendu, nos employés utiliseront les adaptateurs intégrés.

Généralement, un diagramme de réseau Wi-Fi contient au moins un point d’accès et au moins un client. Il est également possible de connecter deux clients en mode point à point lorsque le point d'accès n'est pas utilisé et que les clients sont connectés via des adaptateurs réseau "directement". Le point d'accès transmet son identificateur de réseau (SSID) à l'aide de paquets de signaux spéciaux à une vitesse de 0,1 Mbps toutes les 100 ms. Donc, 0,1 Mbps est le débit binaire le plus bas pour le Wi-Fi. Connaissant le SSID du réseau, le client peut savoir s'il est possible de se connecter à ce point d'accès. Si deux points d'accès avec des identifiants SSID identiques entrent dans la zone de couverture, le récepteur peut choisir l'un d'entre eux en fonction des données d'intensité du signal. La norme Wi-Fi donne au client une liberté totale dans le choix des critères de connexion.

Lors du choix d'une norme pour les équipements réseau, il est nécessaire de prendre en compte le degré de sécurité, le taux de transfert des données et le prix de cet appareil. Les composants et les caractéristiques des réseaux sans fil sont définis par la famille de normes IEEE 802.11. Cette norme fait partie de la série IEEE 802.x, qui comprend également les normes Ethernet 802.3, 802.5 Token Ring, etc. Il existe aujourd'hui plusieurs normes différentes pour les connexions sans fil. Les principaux sont 802.11a, 802.11b, 802.11g et 802.11i. Ces normes diffèrent à la fois par le débit de transfert de données maximal possible et par la portée. Conformément à ces normes, le type d'équipement est sélectionné. En Russie, à l'heure actuelle, dans la grande majorité des cas, seuls deux d'entre eux sont utilisés: il s'agit des normes 802.11b et 802.11g. En outre, une nouvelle norme 802.11n est en cours d’élaboration, qui pourrait bientôt devenir la principale.

La norme IEEE 802.11g est la norme la plus abordable et la plus utilisée par les routeurs de réseau. Norme IEEE 802.11g - fonctionne à une fréquence de 2,4 GHz, prend en charge une vitesse de connexion allant jusqu'à 54 Mbps. C'est le plus avancé des formats courants. Il remplace 802.11b et prend en charge des taux de transfert de données cinq fois plus rapides et un système de sécurité beaucoup plus avancé. Les périphériques de cette norme sont rétro-compatibles avec les périphériques 802.11b. Cela signifie que des réseaux mixtes comprenant des périphériques 802.11b et 802.11g peuvent fonctionner. À présent, le coût des périphériques 802.11g est presque égal à celui de périphériques 802.11b à fonctionnalité similaire, tout en offrant une vitesse multipliée par cinq. Par conséquent, il n’a guère de sens de construire de nouveaux réseaux sur des équipements 802.11b. Le niveau de sécurité des réseaux sans fil sur cette norme a également considérablement augmenté. Avec un bon réglage, il peut être considéré comme élevé. Cette norme prend en charge l'utilisation des protocoles de cryptage WPA et WPA2, qui offrent un niveau de protection beaucoup plus élevé que le protocole WEP utilisé dans la norme 802.11b. La portée du réseau est de 50 m. Un exemple de routeur standard IEEE 802.11g est présenté à la figure 6.

Figure 6 - Routeurs IEEE 802.11g et IEEE 802.11b

Vous devez faire attention au fait que dans les réseaux sans fil, la vitesse de connexion et le taux de transfert des données utiles sont très différents. À une vitesse de connexion de 54 Mbit / s, le débit de transfert de données réel est généralement de 22 à 26 Mbit / s.

Malgré les technologies les plus modernes, il ne faut jamais oublier que le transfert de données de haute qualité et un niveau de sécurité fiable ne sont assurés que par une configuration correcte des équipements et des logiciels.

3.2 Mise en réseau dans le deuxième bureau

3.2.1 Concepts Ethernet

Le second bureau dispose d'une grande salle et, afin d'intégrer les ordinateurs dans un réseau, la topologie Zvezda avec technologie de transfert de données Ethernet sera utilisée.

Ethernet est une technologie de transmission de données par paquets provenant principalement de réseaux informatiques locaux. La technologie Ethernet est la technologie LAN la plus répandue. La technologie Ethernet est la technologie LAN la plus répandue.

Les normes Ethernet définissent les connexions câblées et les signaux électriques au niveau de la couche physique, du format de trame et des protocoles de contrôle d'accès au support, au niveau de la couche liaison de données du modèle OSI. Ethernet est principalement décrit par les normes IEEE 802.3. Ethernet est devenue la technologie de réseau local la plus répandue au milieu des années 90 du siècle dernier, remplaçant les technologies traditionnelles telles que Arcnet, FDDI et Token Ring.

Méthode de contrôle d'accès (pour un réseau sur un câble coaxial) - accès multiple avec contrôle de porteuse et détection de collision (CSMA / CD, accès multiple de détection de porteuse avec détection de collision), vitesse de transfert de données 10 Mbps, taille de paquet de 72 à 1526 octets, décrite méthodes de codage de données. Le mode de fonctionnement est semi-duplex: le nœud ne peut pas simultanément transmettre et recevoir des informations. Le nombre de nœuds dans un segment de réseau partagé est limité à 1024 postes de travail (les spécifications de couche physique peuvent imposer des restrictions plus strictes, par exemple, il est impossible de connecter plus de 30 postes de travail à un segment coaxial mince et pas plus de 100 à un segment coaxial épais). Cependant, un réseau construit sur un segment partagé devient inefficace bien avant que la limite du nombre de nœuds soit atteinte, principalement en raison d'un fonctionnement en semi-duplex.

Dans la technologie Ethernet, la couche liaison de données (couche liaison de données) comporte deux sous-niveaux: contrôle de liaison logique (LLC) et contrôle d'accès au support (MAC). La couche LLC est responsable du flux et du contrôle des erreurs au niveau de la couche liaison de données (couche liaison). La sous-couche MAC est responsable du fonctionnement de la méthode d'accès CSMA / CD. Cette sous-couche crée également des données reçues de la couche LLC et transmet des trames à la couche physique à des fins de codage. La couche physique convertit les données en signaux électriques et les envoie à la station suivante via le support de transmission. Cette couche principale détecte également les conflits et les signale à la couche liaison de données (couche liaison).

Un réseau Ethernet a un type de trame contenant sept champs: le préambule, le début de la trame est SFD, l’adresse du noeud final est DA, l’adresse source est SA, la longueur / le type d’unité de protocole est la PDU et le code de redondance cyclique.

Le réseau Ethernet local ne fournit pas de mécanisme pour confirmer la réception des trames. La confirmation est mise en œuvre à des niveaux plus élevés. Le format de trame CSMA / CD MAC est présenté à la figure 7.

Figure 7 - Format de trame CSMA / CD MAC

Le préambule de trame contient 7 octets (56 bits) de zéros et de zéros alternés, qui avertissent le système de recevoir une trame entrante et de la préparer pour la synchronisation à l'aide d'impulsions d'horloge. Le préambule est en fait ajouté au niveau physique et ne fait pas (formellement) partie du cadre.

Démarrer le délimiteur de cadre (SFD). Le champ SFD (1 octet: 10101011) marque le début de la trame et indique à la station la fin de la synchronisation. Les deux derniers bits, 11, indiquent que le champ suivant est l'adresse du destinataire.

Le champ DA (Adresse de destination) a une longueur de 6 octets et contient l'adresse physique de la station de destination ou de la liaison intermédiaire.

Le champ SA (adresse source) comporte également 6 octets et contient l'adresse physique de la station émettrice ou intermédiaire.

Le champ type / longueur a l'une des deux valeurs. Si la valeur du champ est inférieure à 1518, il s'agit du champ de longueur et détermine la longueur du champ de données qui suit. Si la valeur de ce champ est supérieure à 1536, il définit le protocole de niveau supérieur utilisé pour desservir Internet.

Le champ de données transporte des données encapsulées à partir des protocoles de couche supérieure. Ceci est un minimum de 46 et un maximum de 1500 octets.

Contrôle de redondance cyclique (CRC). Le dernier champ de ces trames, conformément à la norme 802.3, contient des informations permettant de détecter les erreurs, en l’occurrence CRC-32.

Lors de la conception de la norme Ethernet, il était stipulé que chaque carte réseau (ainsi que l'interface réseau intégrée) devait avoir un numéro unique à six octets (adresse MAC), qui lui avait été indiqué lors de la fabrication. Ce numéro est utilisé pour identifier l'expéditeur et le destinataire de la trame et il est supposé que lorsqu'un nouvel ordinateur (ou un autre périphérique capable de fonctionner sur le réseau) apparaît sur le réseau, l'administrateur du réseau n'a pas à configurer l'adresse MAC.

Le caractère unique des adresses MAC tient au fait que chaque fabricant reçoit une plage de seize millions (2 ^ 24) adresses du comité de pilotage des autorités d’enregistrement IEEE et que, les adresses attribuées étant épuisées, il peut demander une nouvelle plage. Par conséquent, les trois octets de poids fort de l'adresse MAC peuvent déterminer le fabricant. Il est généralement écrit en notation hexadécimale pour séparer les octets, par exemple: 07-01-02-01-2C-4B.

Le besoin de débits de données plus élevés a créé le protocole Fast Ethernet Fast Ethernet (100 Mbps). Au niveau de la couche MAC, Fast Ethernet utilise les mêmes principes que l’Ethernet classique (CSMA / CD), à la différence que la vitesse de transmission a été augmentée de 10 Mbps à 100 Mbps. Pour que CSMA / CD fonctionne, il existe deux options: augmenter la longueur minimale de la trame ou réduire le domaine de collision.

L'augmentation de la longueur minimale de la trame nécessite un en-tête supplémentaire. Si les données à envoyer ne sont pas assez longues, nous devrons ajouter des octets supplémentaires, ce qui entraînera une augmentation des informations de temps système transmises et une perte d'efficacité.

Fast Ethernet a choisi un chemin différent: le domaine de collision a été réduit d'un facteur 10 (de 2500 mètres à 250 mètres). Cette topologie stellaire de 250 mètres est acceptable dans de nombreux cas. Au niveau physique, Fast Ethernet utilise diverses méthodes de transmission de signal et divers supports pour atteindre un taux de transfert de données de 100 Mbps.

Il est préférable d'utiliser la technologie Fast Ethernet dans notre projet, car une vitesse de 100 Mbps est tout à fait satisfaisante pour nous, et tous les concentrateurs modernes prennent en charge cette technologie.

En comparant toutes les catégories de câbles à paires torsadées, il est préférable d'utiliser un câble à paires torsadées de catégorie 5 comme support physique pour le transfert de données (Figure 8). Il satisfait à notre condition en matière de taux de transfert de données. Il s'agit du type de câble le plus courant et son prix peu élevé. De plus, le câble à paire torsadée fonctionne en mode duplex, offre une fiabilité réseau supérieure en cas de défaillance du câble et une plus grande immunité au bruit lors de l'utilisation d'un signal différentiel.

CAT5 (fréquence 100 MHz) est un câble à quatre paires utilisé dans la construction de 100BASE-TX et pour la construction de lignes téléphoniques, prenant en charge un taux de transfert de données pouvant atteindre 100 Mbit / s avec 2 paires. Il est venu remplacer la troisième catégorie.

Figure 8 - Catégorie à paire torsadée 5

Tous les ordinateurs étant connectés à un point central, la consommation de câbles augmente considérablement. Sur la base de la taille du deuxième bureau (20x12), nous achèterons 200 mètres de câble et 10 connecteurs. Il est préférable de sertir le câble conformément à la norme EIA / TIA-568B, car il est utilisé plus souvent. Lors de l'installation d'un câble à paire torsadée, le rayon de courbure maximum admissible (8 diamètres de câble extérieur) doit être maintenu - une flexion importante peut entraîner une augmentation des perturbations externes du signal ou une destruction de la gaine du câble.

Lors de l'installation de paires torsadées blindées, il est nécessaire de surveiller l'intégrité de l'écran sur toute la longueur du câble. Les étirements ou les flexions entraînent la destruction de l'écran, ce qui entraîne une diminution de la résistance aux capteurs.

3.2.2 Dispositifs de connexion

Aujourd'hui, un réseau conventionnel est constitué de nombreux réseaux locaux et d'un ou plusieurs réseaux centraux. Par conséquent, les technologies doivent fournir des moyens d’intégrer ces réseaux. Les outils conçus à cet effet s'appellent des dispositifs de connexion.

Notre réseau est constitué d'un petit nombre de machines. Un seul concentrateur sera utilisé. Un serveur et un câble Internet global seront connectés. Ainsi, grâce à la technologie VPN, il pourra communiquer avec le bureau principal. Le serveur attribue dynamiquement des adresses IP aux ordinateurs du réseau via le service DHCP. Comme le système d'exploitation du serveur sera utilisé Windows Server 2003.

Les répéteurs et les concentrateurs fonctionnent au premier niveau de la suite de protocoles TCP / IP (comparable à la couche physique du modèle OSI).

Les répéteurs sont utilisés pour augmenter la longueur d'un réseau commun constitué de différents segments de câble. Le répéteur est un périphérique de niveau 1 et fonctionne uniquement au niveau physique. Les signaux qui transportent des informations sur un réseau peuvent parcourir une distance fixe jusqu'au point où l'atténuation menace l'intégrité des données. Le répéteur reçoit le signal et, avant qu'il ne devienne trop faible ou déformé, il restaure le motif de bits d'origine. Ensuite, il transmet le signal régénéré.

Il reçoit les signaux d'un segment de câble et les répète, bit par bit, sur l'autre segment de câble, augmentant ainsi la puissance et améliorant la forme des impulsions. L'utilisation d'un répéteur introduit un délai supplémentaire et aggrave la reconnaissance des collisions. Par conséquent, leur nombre sur le réseau Ethernet ne doit pas dépasser 4, alors que la longueur maximale d'un segment ne doit pas dépasser 500 mètres et que le diamètre de l'ensemble du réseau ne doit pas dépasser 2 500 mètres.

Notez que le réseau formé par les relais est toujours considéré comme un réseau local unique, mais la partie du réseau séparée par les relais est appelée un segment. Le répéteur agit comme un nœud avec deux interfaces, mais ne fonctionne qu'au niveau physique. Lorsqu'il reçoit un paquet d'une des interfaces, il le restaure et le transmet à une autre interface. Le relais transmet chaque paquet en avant, mais ne dispose d'aucune capacité pour extraire et rediriger les informations.

Les nœuds sont connectés les uns aux autres via un périphérique central - un hub. Bien que, dans son sens général, le terme «hub» puisse s’appliquer à n’importe quel périphérique de connexion, il a dans ce cas une signification particulière.

Un hub est en réalité un répéteur à entrées multiples. Il est couramment utilisé pour créer une connexion entre des stations dans une topologie stellaire physique. Le concentrateur (concentrateur) est un périphérique de niveau 1 et remplit les fonctions de répéteur sur tous les segments de paires torsadées entre le concentrateur et le nœud, à l'exception du port à partir duquel le signal est reçu. Chaque port a un récepteur (R) et un émetteur (T). De plus, le concentrateur lui-même détecte une collision et envoie une séquence de bourrage à toutes ses sorties. La capacité typique du concentrateur est comprise entre 8 et 72 ports. Les hubs peuvent également être utilisés pour propager les niveaux de hiérarchie, comme illustré à la figure 9.

Figure 9 - Hubs

Les concentrateurs peuvent être connectés les uns aux autres à l'aide des mêmes ports que ceux utilisés pour connecter les nœuds. La norme autorise la connexion de concentrateurs uniquement dans des arborescences. Toute boucle entre les ports du concentrateur est interdite. Pour une reconnaissance fiable d'une collision entre deux nœuds, le nombre de nœuds ne doit pas dépasser 4, la longueur maximale entre les nœuds ne doit pas dépasser 100 mètres et le diamètre de l'ensemble du réseau ne doit pas dépasser 500 mètres.

4. Le choix de la technologie de réseau

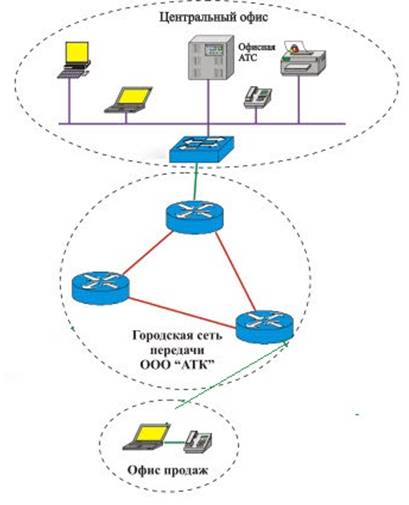

Pour connecter les réseaux existants, la technologie de réseau privé virtuel (VPN) sera utilisée. Les réseaux peuvent mettre en œuvre le transfert d'informations sur des canaux de communication sécurisés, ce qui garantit la mise en œuvre de la sécurité de l'information et de la sécurité de l'ensemble du réseau. Des canaux de communication dédiés peuvent également garantir la mise en œuvre de ces exigences, mais la stabilité du canal dédié sera très élevée. La structure d’un réseau privé virtuel est illustrée à la figure 10.

Figure 10 - Réseau privé virtuel entre bureaux

La technologie VPN fournit une bande passante garantie, une sécurité ainsi qu'un secret presque complet des informations transmises. La technologie VPN permet l'intégration de réseaux locaux distants à l'aide de matériel et de logiciels. La technologie elle-même permet la mise en œuvre de la protection des informations du trafic de transit. Dans la technologie VPN, les informations sont transmises sous forme de paquets, qui sont tunnelés sur des réseaux publics. La technologie VPN utilise des solutions de sécurité de bout en bout. Des méthodes de protection cryptographiques sont utilisées ici et, en outre, une surveillance continue est effectuée sur la mise en œuvre de toutes les méthodes de sécurité de l'information. La technologie VPN garantit également la qualité de service des données utilisateur.

Il est habituel de distinguer trois types principaux: VPN avec accès distant (VPN d'accès distant), VPN d'entreprise (VPN Intranet) et VPN d'entreprise (ExtranetVPN). Dans notre cas, l’Intranet sera utilisé car le réseau ne sera utilisé qu’au sein de la société (coopérative). Les VPN intranet sont également appelés VPN point à point ou LAN-LAN. Il étend les réseaux privés sécurisés à l’ensemble de l’Internet ou à d’autres réseaux publics. L'intranet permet l'utilisation de méthodes de tunneling IP telles que: GRI, L2TP, IPSec. Pour garantir une fiabilité élevée de la protection des informations, l'opérateur fournissant les services VPN utilise le cryptage de l'information dans le canal lui-même. De plus, l'opérateur doit fournir un certain niveau de qualité de service (QoS) dans le canal. Il convient de garder à l'esprit que la qualité de service dépend du niveau de l'application.

Dans la mise en œuvre pratique, il existe plusieurs options pour l'emplacement des périphériques VPN par rapport aux autres périphériques. Si le pare-feu est situé avant la passerelle VPN par rapport au réseau de l'utilisateur, tout le trafic est alors transmis via la passerelle. L'inconvénient de ces systèmes est l'ouverture de la passerelle à toutes les attaques du réseau public. Si le pare-feu est situé après la passerelle VPN par rapport au réseau de l'utilisateur, la passerelle VPN est protégée contre les attaques, mais l'administrateur doit également configurer le pare-feu pour transmettre le trafic crypté. Les fonctions de passerelle peuvent être implémentées directement sur le pare-feu.

Dans une méthode séparée, la passerelle et le pare-feu ont leur propre connexion avec le réseau IP public. Lorsque l'on accepte de fournir un certain niveau de qualité, on utilise la recommandation de l'Union internationale des télécommunications de télécommunications. La recommandation prévoit trois modèles: 1) «point - beaucoup de points»; 2) "point - point"; 3) "beaucoup de points - un point."

Pour garantir un fonctionnement en toute sécurité, un pare-feu (pare-feu), faisant partie de Windows 7 Entreprise, sera utilisé. Un pare-feu est un logiciel qui vérifie les données qui arrivent par Internet ou un réseau et, en fonction des paramètres du pare-feu, les bloque ou leur permet de pénétrer dans l'ordinateur.

Un pare-feu peut aider à empêcher les pirates ou les logiciels malveillants (tels que les vers) d’entrer dans votre ordinateur via le réseau ou sur Internet. Un pare-feu empêche également les logiciels malveillants d'être envoyés à d'autres ordinateurs. La figure 10 illustre le fonctionnement du pare-feu.

Figure 10 - Méthode technique basée sur logiciel

Afin d’organiser un réseau privé virtuel entre les deux bureaux de la société, vous devez choisir une société susceptible de nous fournir un tel service. À l'heure actuelle, trois principaux opérateurs de communication assurent la connexion au réseau mondial d'information: Société de télévision Arkhangelsk (ATK), North-West Telecom (Vanguard) et Sovintel (Bee Line).

Nous utiliserons les services de l’ATC, car cette société fournit une bonne qualité de communication, l’utilisation de la technologie Ethernet lors de la connexion, une bande passante de canal puissante jusqu’à 100 Mbps, ainsi que la possibilité d’augmenter la bande passante du canal sans coût supplémentaire pour l’achat d’équipements supplémentaires, le cas est important. Il convient de noter que le trafic à l'intérieur du réseau d'entreprise est entièrement gratuit. ATK utilise le protocole PPPoE, qui fournit des fonctionnalités supplémentaires telles que l'authentification, les données et le cryptage.

PPPoE (protocole point à point sur Ethernet) - protocole de réseau pour la couche liaison de données des trames PPP sur Ethernet. Principalement utilisé par les services xDSL

Le protocole réseau PPPoE est un protocole de tunnelage qui vous permet de configurer (ou d'encapsuler) une IP ou d'autres protocoles superposés sur PPP, via des connexions Ethernet, mais avec les fonctionnalités logicielles des connexions PPP, et est donc utilisé pour des "appels" virtuels vers une machine Ethernet voisine. et établit une connexion point à point, utilisée pour transporter des paquets IP, fonctionnant avec les capacités PPP. Cela vous permet d'utiliser un logiciel traditionnel orienté PPP pour configurer la connexion, qui n'utilise pas de canal série, mais un réseau orienté paquet (comme Ethernet) pour organiser une connexion classique avec un login, mot de passe pour les connexions Internet. De plus, une adresse IP située de l'autre côté de la connexion n'est attribuée que lorsque la connexion PPPoE est ouverte, ce qui permet l'utilisation dynamique des adresses IP.

5. Etat sommaire de l'équipement

topologie de projet de réseau local

Au cours du processus de conception, nous avons déterminé les volumes nécessaires de matériel et de logiciels. Pour construire le réseau local de l'entreprise, nous avons déterminé la quantité nécessaire d'ordinateurs personnels, d'équipements réseau et de pare-feu. Tout le matériel nécessaire est présenté dans le tableau 3, qui sert de base à l’étude de faisabilité du projet. Le logiciel principal est donné, respectivement, dans le tableau 4.

Tableau 3 - Équipement de base

Tableau 4 - Logiciels de base

6. Calcul e t temps d’accès de la station au réseau

Un réseau à paire torsadée de catégorie 5 sera nécessaire pour construire un réseau local dans le deuxième bureau. Pour le deuxième bureau, 200 mètres (en fonction de la taille du bâtiment) du câble avec une petite marge seront nécessaires.

En règle générale, un paquet doit attendre le bon moment dans le trafic réseau avant de pouvoir être transmis. Ce temps s'appelle le temps d'accès et représente l'intervalle jusqu'à ce que le canal de transmission devienne libre.

Supposons que le temps de rétention de la station de marqueur est (Tud.) 1 ms. Considérant que dans notre réseau du deuxième bureau, il y a 10 postes de travail (Vnets), le temps d'accès à la station (Tavt.) Peut être calculé à l'aide de la formule suivante:

T ext. \u003d T bat * Réseau V.

Dans notre cas, le temps de rétention était de 0,1 seconde.

Conclusion

À l'issue du cours, un réseau local a été organisé dans chacun des bureaux. Le choix de la topologie principale était justifié, sur la base de variétés standard et de technologies correspondant à toutes les normes modernes de transfert d’informations.

Les paramètres des postes de travail et du serveur, la composition de l'équipement de réseau nécessaire, les caractéristiques de l'équipement de réseau et le procédé de gestion de réseau ont été déterminés. Les normes de base de la transmission de données sans fil ont été étudiées et les niveaux de sécurité décrits, le plus optimal pour notre cas a été sélectionné.

Les choix de la technologie de transmission de données et du support de transmission physique étaient justifiés. Nous avons également identifié les principaux dispositifs de connexion et leurs caractéristiques. Enfin, une fiche récapitulative des équipements et programmes a été déterminée, dans laquelle la quantité nécessaire d’ordinateurs personnels, d’équipements de réseau a été déterminée. Le temps moyen d'accès à la station du réseau a également été calculé.

À la suite des travaux, un réseau privé virtuel a été organisé dans des bureaux répartis géographiquement. Un réseau privé virtuel est fourni par l’opérateur de télécommunications, ce qui nécessite des coûts de paiement supplémentaires, mais permet en même temps de ne pas construire ce réseau dans la ville. Le résultat est également un développement complet et une définition de l'équipement, des logiciels. Une analyse du niveau de sécurité ainsi que des moyens permettant d'assurer cette sécurité a été réalisée.

Liste des sources utilisées

1. Roslyakov, A.V. Réseaux privés virtuels. - Moscou: Éco-commerce, 2006.2. Olifer, V. G., Olifer, N.A. Réseaux informatiques. Principes, technologies, protocoles. - Saint-Pétersbourg: Peter, 2001.3. Le site de cartes électroniques Yandex. Mode d'accès: http: //maps.yandex.ru4. Norme européenne EN 50173-1.5. Normes de la famille IEEE 802.x.6. Site de la société de télévision Arkhangelsk (ATK). Mode d'accès: http: //www.atknet.ru7. Site web de Microsoft. Mode d'accès: http://windows.microsoft.com

Lors de la production de LLC Order, une connexion locale des ordinateurs est utilisée. Un réseau local, appelé ci-après réseau local, est une combinaison d'ordinateurs et d'autres équipements informatiques (équipement réseau actif, imprimantes, fax, modems, etc.) connectés à un réseau informatique à l'aide de câbles et d'adaptateurs réseau. exécuter un système d'exploitation réseau. Les réseaux informatiques sont créés dans le but de partager des ressources réseau communes (espace disque, imprimantes, modems et autres équipements), en travaillant conjointement avec des bases de données communes, afin de réduire les mouvements inutiles et gênants à l'intérieur. Chaque ordinateur du réseau est équipé d’un adaptateur réseau. Les adaptateurs sont connectés à l’aide de câbles réseau e6n5k4 ou de technologies sans fil et intègrent ainsi les ordinateurs dans un réseau informatique unique. Un ordinateur connecté à un réseau s'appelle une station de travail ou un serveur, en fonction de leurs fonctions.

Dispositions générales du réseau local

Ce règlement décrit la composition et la structure du réseau local de la commande LLC, établit les principes d'utilisation des services de réseau et de gestion des bases de données, ainsi que des règles de sécurité des informations.

1. Définition des termes

L’interprétation suivante des termes et concepts est utilisée dans le présent règlement:

Réseau local (LAN) - complexe matériel-logiciel comprenant des ordinateurs, des imprimantes, du matériel de communication, un système de câblage et des systèmes d'exploitation réseau, conçu pour une utilisation efficace des ressources informatiques et de communication d'équipements et de logiciels.

Administration des médicaments - adjoint. directeurs de la direction et du personnel du centre d'information

Système d'exploitation de réseau - composant logiciel d'un réseau local conçu pour gérer ses composants et ses ressources. Plusieurs systèmes d'exploitation de réseau local peuvent fonctionner dans un réseau local. Selon le type de système, ses composants sont situés sur un ordinateur séparé ou répartis sur plusieurs ordinateurs du réseau local.

Ressources LAN - La puissance de calcul des composants des ordinateurs du réseau local, leur espace disque, les imprimantes réseau, les services réseau utilisés collectivement.

Un serveur est une partie fonctionnelle d'un système d'exploitation de réseau qui assure la surveillance et la distribution d'une certaine ressource.

Un ordinateur qui remplit la fonction d'un serveur sur un réseau s'appelle ce serveur.

(Un ordinateur qui exécute la fonction de stockage et de partage de l'accès aux fichiers est appelé un serveur de fichiers. Un ordinateur qui met en œuvre la fonction d'accès distant au réseau local s'appelle un serveur d'accès, etc.).

Fichier principal - serveur - Un serveur dédié dédié partagé pour les étudiants et les enseignants.

Station LAN - ordinateur (station de travail) inclus dans le réseau local via lequel l'utilisateur du réseau local accède à ses ressources.

Utilisateur de réseau local - une entité pouvant accéder aux ressources du réseau local par autorisation.

Le répertoire Activ est la structure d'informations d'un système d'exploitation réseau qui autorise un utilisateur et détermine l'ensemble de ses droits et privilèges lors de l'accès aux ressources du réseau local.

Employés d'IVC - employés autorisés à effectuer des tâches de gestion de réseau et à en assurer le bon fonctionnement.

Archive de données - une section distincte du système de fichiers du serveur de fichiers, conçue pour stocker des données de grands volumes et (ou) une responsabilité accrue.

La base de données est un système d’information qui vous permet de stocker, saisir, corriger et présenter efficacement des informations, structurant à cet effet et organisant sa gestion.

Sauvegarde - une copie des données destinées à la récupération de sauvegarde.

2. La composition et la structure des médicaments

Les principaux composants actifs des médicaments sont:

Les serveurs

Équipement de réseau spécialisé;

Système de câble;

Postes de travail de drogues.

3. Serveurs

Les principaux types de serveurs suivants font partie du réseau local:

Serveurs de fichiers LAN

Serveur DNS

Serveur DHCP

Serveurs terminaux

Serveurs de bases de données

Un logiciel à usage collectif fonctionne sur les serveurs terminaux des médicaments, sur les serveurs de fichiers et les serveurs de bases de données, respectivement, se trouvent les dossiers personnels des étudiants et les bases de données.

Les serveurs de fichiers, les équipements de communication, les serveurs de bases de données et les serveurs de terminaux sont situés dans des salles spécialement équipées et à accès limité.

3.1 Équipements de réseau spécialisés

Les équipements de réseau spécialisés sont situés dans une salle spéciale dotée d’un microclimat artificiel et d’un accès limité.

3.2 postes de travail LAN

Les ordinateurs compatibles IBM avec un processeur non inférieur à Pentium 4 et une interface réseau sont utilisés comme stations de travail LAN. L'alimentation de la station LS est réalisée à partir d'un réseau électrique séparé mis à la terre. La salle dans laquelle se trouve le poste de travail répond aux exigences relatives à l'emplacement de l'équipement électronique.

3.3 Opération de drogue

Les centres de réseau, les serveurs de fichiers LAN et les serveurs d’accès fonctionnent 24 heures sur 24, 7 jours sur 7, moins le temps de prévention.

4. Les clients

Chaque utilisateur du réseau local doit disposer d’un nom et d’un mot de passe l’autorisant sur le réseau local d’accéder aux ressources du réseau local.

Tous les étudiants et les professeurs d'université sont liés à la drogue. En règle générale, pour chaque groupe d'étudiants inclus dans le réseau local, un groupe de clients est créé sur les serveurs du réseau local. L'administrateur réseau détermine le cercle de personnes autorisées à travailler sur le réseau, leur communique le nom du client et son mot de passe. L'étendue des droits des clients du groupe est déterminée et établie par l'administrateur du médicament.

5. Fonctions de service des médicaments

5.1 Archives de données

Sur le serveur de fichiers LAN principal de chaque utilisateur, un dossier personnel est alloué pour le stockage des fichiers utilisateur. Ils peuvent être stockés les résultats de systèmes d'information, d'autres documents. Il est interdit de stocker des jeux informatiques, des fichiers de documents qui ne sont pas liés à la mise en œuvre du processus éducatif sur les serveurs du réseau local. L’administration trimestrielle des médicaments analyse le contenu des serveurs de fichiers.

L'administration du réseau local permet l'accès (copie) à des fichiers ou à des dossiers (fichiers ou dossiers) des données des étudiants à d'autres étudiants uniquement avec l'autorisation écrite du titulaire du dossier.

5.2 Bases de données

Sur les serveurs de réseau local, des bases de données de systèmes d’information à usage individuel sont installées (en particulier 1C, FoxPro 9).

6. Gestion de réseau local et de base de données

6.1 Coordination générale de l'usage de drogues

Responsabilités de la coordination générale des travaux sur l’usage de drogues subordonnées au député. Directeur pour UPR Yakimenko V.K., son développement, sa maintenance, l’organisation de la gestion du réseau sont assurés par le CTI du Collège.

6.2 Administration du médicament

La gestion du réseau est assurée par l’administration de médicaments.

L'administration du réseau local de l'unité structurelle est assurée par les employés du CTI.

L'administration de médicaments comprend:

administrateur de réseau local - gère le fonctionnement des serveurs de réseau local; Ingénieurs en gestion de projet - assurant la coordination des travaux sur le fonctionnement du matériel et des logiciels; assistant de laboratoire - assurant des fonctions auxiliaires pour les médicaments.

Les fonctions et les responsabilités sont définies dans la description de travail.

6.3 Entretien courant et entretien

6.3.1 Archivage des données

L'archivage des données est effectué par les administrateurs système des serveurs. L'administrateur système du serveur est responsable de la récupération des données en cas d'accident ou de dysfonctionnement des systèmes d'information. Les données peuvent être archivées quotidiennement, hebdomadairement, mensuellement, en fonction du type d’information archivée archivée.

Lorsque des modifications importantes sont apportées à la structure de répertoires des serveurs de réseau local, la création de nouveaux clients, mais au moins une fois par mois, les serveurs principaux archivent les informations système et la structure de répertoires.

Les kits de supports amovibles contenant des archives sont stockés dans un coffre-fort scellé dont les clés ne sont situées que chez le chef mécanicien.

6.3.2 Travaux périodiques

En ce qui concerne les particules, des travaux sont constamment effectués pour maintenir les équipements en état de fonctionnement.

6.3.3 Travaux non périodiques

La maintenance programmée non périodique est effectuée conformément au plan élaboré par l'administrateur du médicament. Ils peuvent inclure la reconfiguration du réseau, l’installation de systèmes d’exploitation réseau, la création de réseaux virtuels et d’autres opérations de maintenance planifiées, dont la nécessité est déterminée par l’administration du réseau local. La partie calendrier du plan de maintenance planifié est approuvée par l'administrateur du médicament avec le sous-ministre. Directeur pour UPR Yakimenko V.K. La maintenance de routine non périodique est enregistrée dans le journal de maintenance de routine.

6.4 Rapports

Pour documenter les ressources d’un médicament, sa configuration, les moyens d’accéder à ses ressources, d’assurer la sécurité et de gérer efficacement les ressources d’information, l’administration des médicaments établit les rapports suivants: une carte de la topologie des médicaments; passeport du serveur; carte de station; journal de maintenance de routine. La carte de la topologie du réseau local est un plan du réseau local avec les lignes de câblage qui y sont indiquées, l’emplacement des serveurs, les centres de réseau, les autres équipements actifs, la configuration des stations connectées et leurs caractéristiques. Le passeport du serveur comprend une description des caractéristiques techniques de l'ordinateur et des cartes réseau; nom et version du système d'exploitation du réseau; le nombre de clients possibles travaillant simultanément; Nom du serveur de réseau Adresse réseau du serveur liste des produits logiciels et des systèmes d’information installés sur le serveur (nom, version). Dans une section distincte du passeport, les pannes et les dysfonctionnements survenus sur le serveur sont enregistrés.

Le passeport du serveur est compilé et géré par l'administrateur système. Il est possible de conserver un passeport de serveur sous forme électronique, sous forme cryptée et signé avec une signature électronique. Le stockage de la version électronique du passeport du serveur sur le serveur lui-même est interdit. Une carte d'une station LAN comprend le type d'ordinateur, le nom et la version du système d'exploitation, le type d'interface réseau et l'emplacement de la station. La carte de station est remplie une fois la station connectée à la station.

6.5 Fonctionnement du réseau en mode d'urgence

Pour protéger le réseau local contre les pannes de courant, les serveurs de réseau local et les centres de réseau sont équipés de sources d'alimentation sans coupure. En cas de panne de courant, les utilisateurs sont au moins en mesure d'exécuter correctement leurs tâches, de quitter le réseau et de stopper le serveur.

Unités de disque dur avec un volume total de 20% de l'espace disque opérationnel des serveurs principaux. En cas de situation d'urgence possible, l'administrateur du médicament développe des plans d'action détaillés pour l'administration du médicament. Les plans doivent prévoir le rétablissement de la performance du réseau dans les délais les plus courts sur le plan technologique.

6.6 Responsabilité de l'administration de médicaments

L’accès des responsables de l’administration du médicament aux informations circulant dans le réseau est déterminé par des impératifs techniques et technologiques. Les responsables de l'administration des médicaments ne sont pas autorisés à utiliser de manière abusive les informations auxquelles ils ont accès dans l'exercice de leurs fonctions. Tous les responsables de l'administration de médicaments imposent des obligations de non-divulgation des informations circulant sur le réseau, ainsi que des informations sur la topologie, la composition, l'équipement du médicament, les règles de protection acceptées, les mots de passe, la composition, les noms de réseau et les droits des utilisateurs, ainsi que d'autres informations techniques et techniques. L’administration des médicaments est administrativement responsable de la mise en œuvre stricte des exigences du présent règlement, des autres règlements réglementaires et techniques régissant le fonctionnement du réseau, afin de garantir un fonctionnement ininterrompu et fiable des médicaments.

7. Règles de sécurité

7.1 Virus informatiques

L'administration des médicaments est tenue de prendre toutes les mesures techniques, organisationnelles et techniques nécessaires pour empêcher la pénétration de virus informatiques dans les médicaments. Un logiciel antivirus spécialisé est installé à cet effet. En outre, avant de déplacer des fichiers de divers supports de stockage vers l'archive de données, il est impératif que l'utilisateur vérifie si ces supports contiennent des virus. Tous les courriels sont également analysés automatiquement sur le serveur de messagerie principal. En cas d'exécution forcée de l'analyse antivirus, l'utilisateur est responsable administrativement des "infections" potentielles des virus. L'administrateur en chef du médicament élabore des plans d'urgence pour l'administration du médicament en cas d '"infection" virale du réseau.

7.2 Restrictions sur les actions de l'utilisateur

Pour chaque client, l’administrateur système du réseau local définit un certain nombre de restrictions.

Il est interdit aux utilisateurs d’informer des tiers des noms de clients et des mots de passe qu’ils connaissent, ou d’essayer d’obtenir un accès non autorisé à des ressources en médicaments. Une fois les tâches réseau terminées, l'utilisateur doit quitter le réseau pour libérer des ressources.

7.3 Conditions de qualification requises pour les utilisateurs

Avant de recevoir un nom de réseau et un mot de passe, l'utilisateur du réseau local doit connaître:

dispositif général d'un ordinateur personnel et le but de ses principales parties;

règles pour allumer et éteindre l'ordinateur personnel et les périphériques qui y sont connectés, règles de sécurité pour travailler sur un ordinateur personnel; principes généraux: travailler avec le shell utilisateur du système d'exploitation installé sur cet ordinateur personnel.

7.4 Responsabilité de l'utilisateur

En cas de violation des exigences de cette disposition et des instructions d'utilisation d'un ordinateur, des sanctions disciplinaires sont appliquées aux utilisateurs de GOU SPO NEPK liés à la drogue. Les sanctions sont infligées par le supérieur immédiat, dont la compétence comprend l’imposition de sanctions, sur proposition de la Drug Administration.

7.5 Exigences pour les équipements inclus dans le réseau

Les équipements inclus dans les médicaments sont des équipements qui, en fonctionnement normal, peuvent affecter les flux d'informations et contrôler les flux de médicaments. L'équipement est connecté aux médicaments exclusivement par des ingénieurs en médicaments. L'équipement doit être conforme à la documentation de conception du médicament. Les exigences relatives au type d’équipement et aux caractéristiques techniques sont déterminées par l’Administration des médicaments.

Passeport de réseau

1. Caractéristiques générales

· Lieu: LLC “Commande”

· Nom du réseau: ORDER.LOCAL

· Statut du réseau: réseau d'entreprise

· Objectif du réseau: éducatif

· Nombre de serveurs:

Contrôleur de domaine, serveur de fichiers: 1

Serveur de fichiers: 1

Serveurs de terminaux: 2

Serveur proxy: 1

· Nombre de classes d'affichage: 6

· Nombre de postes de travail: 77

· Nombre d'ordinateurs de bureau desservant le réseau local: 3

· Connexion Internet: modem ADSL

2. Paramètres réseau

Débit de données

· Pour le transfert de données entre serveurs de réseau et commutateurs, des lignes avec un taux de transfert de 1 Gb / s sont utilisées

· Pour la transmission de données aux postes de travail réseau à partir de commutateurs, des lignes avec un taux de transfert de données de 100 Mb / s sont utilisées

Types d'informations transmises

· Données requises pour le fonctionnement en mode terminal via RDP

· Données utilisateur (fichiers) via TCP / IP

Nombre d'abonnés au réseau

· Le réseau comprend 77 postes de travail, exécutant 4 serveurs.

· Il y a une passerelle Internet

Éléments de réseau

Commutateur AT8326GB (# 4)

Commutateur AT-GS908GB

ZyXEL OMNI ADSL LAN Modem

Hub Compex PS2216

Hub Compex DS2216

3. sécurité

Pour assurer la sécurité du réseau, l'ensemble de programmes suivant est utilisé:

· Paramètres internes des modems et des commutateurs

Sur les postes de travail, la protection est assurée à l'aide de profils utilisateur spéciaux et de coques de terminal limitant l'accès aux paramètres système. L'accès aux paramètres du BIOS est protégé par mot de passe.

4. sauvegarde

Pour enregistrer des copies de sauvegarde des disques système des serveurs et des stations de travail, les données utilisateur, le programme Acronis True Image est utilisé.

Les sauvegardes des disques système et des données utilisateur sont stockées sur tous les serveurs du réseau.

PARTIE PRATIQUE

Déclaration du problème

Lorsque j'ai effectué un stage chez Order LLC, on m'a confié la tâche de développer une application de comptabilité d'inventaire. Ici, comme dans de nombreuses entreprises, il existe un entrepôt où certains travaux sont effectués.

Chaque entreprise ou institution, au moins une fois par an avant de préparer ses états financiers, doit dresser un inventaire de ses propres actifs et passifs. Comme ce sujet est toujours d'actualité, nous examinerons dans cet article les principaux aspects essentiels de la réalisation d'un inventaire des organisations sans budget.

Un inventaire est une vérification de la propriété et du passif d'une organisation en comptant, mesurant, pesant. C'est un moyen d'affiner les indicateurs de comptabilité et le contrôle ultérieur de la sécurité des biens de l'organisation.

Pour assurer la fiabilité des données comptables et des états financiers, les organisations sont tenues de dresser un inventaire des actifs et des passifs au cours duquel leur présence, leur état et leur évaluation sont vérifiés et documentés.

Tous les biens de l'organisation, quel que soit son emplacement et tous les types d'obligations financières, sont soumis à inventaire.

Selon l'étendue de la vérification des biens et des passifs, les organisations distinguent entre stocks complets et partiels. Un inventaire complet couvre tous les types de biens et les obligations financières de l'organisation, sans exception. Partiel couvre un ou plusieurs types de biens et de passifs, par exemple, uniquement les espèces, les matériaux, etc.

En outre, les stocks sont planifiés et soudains.

La procédure (le nombre d’inventaires au cours de l’exercice considéré, les dates de leur exécution, la liste des biens et des passifs vérifiés pour chacun d’eux, etc.) de l’inventaire est déterminée par le responsable de l’organisation, sauf si l’inventaire est nécessaire. Cas d'inventaires obligatoires:

Transfert de propriété à louer, à racheter, à vendre, ainsi que la transformation d’une entreprise unitaire d’État ou municipale;

Préparation des états financiers annuels (sauf pour les biens dont l'inventaire a été effectué au plus tôt le 1er octobre de l'année considérée). Un inventaire des immobilisations peut être réalisé tous les trois ans, les fonds de la bibliothèque, une fois tous les cinq ans;

Changement de personnes matériellement responsables;

Identification du vol, des abus ou des dommages à la propriété;

Cas de catastrophes naturelles, d'incendies ou d'autres situations d'urgence causées par des conditions extrêmes;

Réorganisation ou liquidation de l'organisation;

Autres cas

Les objets de l'inventaire sont: les immobilisations corporelles, les immobilisations incorporelles, les investissements financiers, les stocks, les produits finis, les biens, les autres stocks, la trésorerie, les autres actifs financiers, les dettes, les emprunts bancaires, les emprunts, les réserves.

Effectuer un inventaire dans l'organisation crée une commission d'inventaire permanente. La commission comprend des représentants de l'administration de l'organisation, des employés du service de comptabilité, d'autres spécialistes (ingénieurs, économistes, techniciens, etc.). La commission peut comprendre des représentants du service d’audit interne de l’organisation et d’organisations d’audit indépendantes.

Avant de vérifier la disponibilité réelle des biens, le comité des stocks devrait recevoir le dernier jour au plus tard au moment de la réception de l'inventaire et des documents de dépenses ou des rapports sur les mouvements d'actifs matériels et d'argent.

Avant l'inventaire effectuer des mesures préparatoires. Les valeurs matérielles sont triées et empilées selon les noms, les qualités et les tailles; dans les lieux de stockage, les étiquettes indiquant la quantité, la masse ou la mesure des valeurs contrôlées sont enregistrées. tous les documents relatifs à la réception et à la dépense des valeurs doivent être traités et enregistrés dans les registres de la comptabilité analytique. Avant le début de l'inventaire, chaque personne ou groupe de personnes responsable de la préservation des valeurs reçoit un reçu. Le reçu est inclus dans l'en-tête du formulaire - une liste d'inventaire ou un acte d'inventaire, qui enregistre des informations sur la disponibilité réelle d'un bien et la réalité des obligations financières enregistrées.

Chaque inventaire (acte) est compilé en au moins deux copies et est documenté sous une forme uniforme. Les formulaires sont obligatoires pour les organisations de toutes les formes de propriété. Dans le tableau 1, vous pouvez voir les noms des formulaires et leurs numéros.

Le responsable de l'organisation doit créer des conditions garantissant une vérification complète et précise de la disponibilité réelle des biens à temps.

En fonction de la tâche, la base de données devrait contenir:

Numéro d'article;

Nom du produit;

Unité de mesure;

Quantité (en fait);

Montant (sur)

Quantité (après comptabilisation);

Montant (après comptabilisation);

Il est facile de soumettre votre bon travail à la base de connaissances. Utilisez le formulaire ci-dessous

Les étudiants, les étudiants diplômés, les jeunes scientifiques qui utilisent la base de connaissances dans leurs études et leurs travaux vous en seront très reconnaissants.

Publié sur http://www.allbest.ru/

CONCEPTS DE BASE

Réseau local - réseau informatique qui couvre généralement une zone relativement petite ou un petit groupe de bâtiments (maison, bureau, entreprise, institut). Il existe également des réseaux locaux dont les nœuds sont géographiquement distants de plus de 12 500 km (stations spatiales et centres orbitaux)

Topologie du réseau - une manière de décrire la configuration du réseau, la disposition et la connexion des périphériques du réseau.

La topologie du réseau peut être:

Physique - décrit l'emplacement réel et la communication entre les nœuds du réseau.

Logique - décrit la circulation du signal dans le cadre de la topologie physique.

Topologie de l'information - décrit la direction des flux d'information transmis sur le réseau.

La gestion de l’échange est le principe du transfert du droit d’utilisation du réseau.

Commutateur - Dispositif conçu pour connecter plusieurs nœuds d'un réseau informatique dans le même segment de réseau. Contrairement à un concentrateur, qui répartit le trafic d'un périphérique connecté vers tous les autres, le commutateur transfère les données uniquement directement au destinataire, à l'exception du trafic de diffusion vers tous les nœuds du réseau. Cela améliore les performances et la sécurité du réseau, éliminant ainsi le besoin pour d'autres segments du réseau (et la possibilité) de traiter des données qui ne leur étaient pas destinées.

Le commutateur fonctionne sur la couche de canal 2 du modèle OSI et ne peut donc, dans le cas général, combiner que les nœuds du même réseau par leurs adresses MAC.

Modèles OSI - Un modèle de réseau abstrait pour les communications et le développement de protocoles réseau. Offre un regard sur un réseau informatique en termes de mesures. Chaque dimension sert sa partie du processus d'interaction. Grâce à cette structure, la collaboration des équipements réseau et des logiciels devient beaucoup plus simple et transparente.

Un système d’exploitation est un ensemble de programmes de contrôle et de traitement qui, d’une part, servent d’interface entre les dispositifs du système informatique et les programmes d’application, et, d’autre part, sont utilisés pour gérer des dispositifs, gérer des processus informatiques, répartir efficacement des ressources informatiques entre des processus informatiques et organiser des processus fiables. informatique. Cette définition s’applique à la plupart des systèmes d’exploitation polyvalents les plus modernes.

Interface réseau - un point de connexion entre l'ordinateur d'un utilisateur et un réseau privé ou public

Un serveur DHCP est un protocole réseau qui permet aux ordinateurs d’obtenir automatiquement l’adresse IP et d’autres paramètres nécessaires au fonctionnement sur un réseau TCP / IP. Ce protocole fonctionne selon le modèle client-serveur. Pour la configuration automatique, l'ordinateur client au stade de la configuration du périphérique réseau accède au serveur dit DHCP et en reçoit les paramètres nécessaires. L'administrateur réseau peut spécifier la plage d'adresses distribuées par le serveur entre ordinateurs. Cela évite la configuration manuelle des ordinateurs du réseau et réduit les erreurs. Le protocole DHCP est utilisé sur la plupart des réseaux TCP / IP de grande taille (et de manière différente). DHCP est une extension du protocole BOOTP qui était utilisé auparavant pour fournir des stations de travail sans disque avec des adresses IP lors de leur démarrage. DHCP maintient la compatibilité ascendante avec BOOTP. La norme de protocole DHCP a été adoptée en octobre 1993. La version actuelle du protocole (mars 1997) est décrite dans la RFC 2131. La nouvelle version de DHCP, conçue pour être utilisée dans un environnement IPv6, est appelée DHCPv6 et définie dans la RFC 3315 (juillet 2003). DHCP fournit trois méthodes pour distribuer les adresses IP:

Distribution manuelle. Avec cette méthode, l'administrateur réseau mappe l'adresse matérielle (généralement l'adresse MAC) de chaque ordinateur client sur une adresse IP spécifique. En fait, cette méthode d'attribution d'adresses ne diffère de la configuration manuelle de chaque ordinateur que par le fait que les informations d'adresse sont stockées de manière centralisée (sur le serveur DHCP) et qu'il est donc plus facile de les modifier si nécessaire.

Distribution automatique. Avec cette méthode, chaque ordinateur se voit attribuer une adresse IP permanente dans la plage spécifiée par l'administrateur pour une utilisation constante.

Allocation dynamique. Cette méthode est similaire à la distribution automatique, sauf que l'adresse est transmise à l'ordinateur non pas pour une utilisation permanente, mais pour une certaine période. Ceci s'appelle une adresse de location. Une fois le contrat de location arrivé à expiration, l'adresse IP est à nouveau considérée comme libre et le client doit en demander une nouvelle (celle-ci peut toutefois s'avérer identique).

En plus de l'adresse IP, DHCP peut également fournir au client des paramètres supplémentaires nécessaires au fonctionnement normal du réseau. Ces options sont appelées options DHCP. Une liste d'options standard peut être trouvée dans RFC 2132.

Certaines des options les plus couramment utilisées sont:

L'adresse IP par défaut du routeur

Masque de sous-réseau

Adresses du serveur DNS

Nom de domaine DNS.

Certains fournisseurs de logiciels peuvent définir leurs propres options DHCP supplémentaires. DHCP est un protocole client-serveur, c’est-à-dire qu’un client DHCP et un serveur DHCP participent à son travail. Les données sont transmises en utilisant le protocole UDP, tandis que le serveur reçoit les messages des clients sur le port 67 et les envoie aux clients sur le port 68. Certaines implémentations de services DHCP peuvent mettre à jour automatiquement les enregistrements DNS correspondant aux ordinateurs clients lorsque de nouvelles adresses leur sont attribuées. Ceci est fait en utilisant le protocole de mise à jour DNS décrit dans RFC 2136.

FIREWALL - Ensemble de matériel ou de logiciel qui surveille et filtre les paquets réseau qui le traversent à différents niveaux du modèle OSI, conformément aux règles spécifiées.

IPFW est un pare-feu intégré à FreeBSD depuis la version 2.0. En l’utilisant, vous pouvez par exemple calculer le trafic en fonction de règles raisonnables en fonction des données des en-têtes de paquet de la pile TCP / IP, traiter les paquets avec des programmes externes et masquer l’ensemble du réseau sur un ordinateur.

VLAN - (réseau local virtuel) est un groupe d’hôtes avec un ensemble commun d’exigences qui interagissent comme s’ils étaient connectés à un domaine de diffusion, quel que soit leur emplacement physique. Un VLAN a les mêmes propriétés qu'un réseau local physique, mais permet aux stations finales de se regrouper même si elles ne sont pas sur le même réseau physique. Une telle réorganisation peut être réalisée à l'aide de logiciels plutôt que de périphériques physiquement en mouvement. Sur les périphériques Cisco, VTP (VLAN Trunking Protocol) fournit des domaines VLAN pour simplifier l'administration. VTP purge également le trafic en dirigeant le trafic VLAN vers les seuls commutateurs disposant de ports VLAN cibles (fonction d'élagage VTP). Les commutateurs Cisco utilisent principalement le protocole ISL (Inter-Switch Link) pour assurer l'interopérabilité des informations. Par défaut, chaque port de commutateur possède un VLAN de gestion ou un VLAN de gestion. Le réseau de gestion ne peut pas être supprimé. Toutefois, vous pouvez créer des VLAN supplémentaires et attribuer des ports à ces VLAN de remplacement. VLAN natif est un paramètre de chaque port qui détermine le numéro de VLAN que tous les paquets non étiquetés reçoivent.

Un convertisseur de support est un dispositif qui convertit un support de propagation de signal d'un type à un autre. Les supports les plus courants pour la propagation du signal sont les fils de cuivre et les câbles optiques. En outre, le support est appelé le moyen de propagation du signal, bien que ce ne soit pas le cas, car l'air ne participe pas directement à la propagation des ondes électromagnétiques à haute fréquence.

Un multiplexeur est un dispositif qui permet, à l'aide de faisceaux lumineux de différentes longueurs d'onde et d'un réseau de diffraction (phase, amplitude), de transmettre plusieurs flux de données différents simultanément sur la même ligne de communication.

FreeBSD est un système d’exploitation libre de type Unix, un descendant d’AT & T Unix de la gamme BSD créée à l’Université de Berkeley. FreeBSD fonctionne sur des systèmes compatibles PC x86, notamment Microsoft Xbox, DEC Alpha, Sun UltraSPARC, IA-64, AMD64, PowerPC, NEC PC-98 et ARM.

Un réseau VPN est un réseau logique créé sur un autre réseau, par exemple Internet. Malgré le fait que les communications se font sur des réseaux publics, en utilisant des protocoles non sécurisés, le cryptage crée des canaux d'échange d'informations fermés aux étrangers. VPN vous permet de combiner, par exemple, plusieurs bureaux de l'organisation en un seul réseau utilisant des canaux non contrôlés pour la communication entre eux.

Un serveur Web est un serveur qui accepte les demandes HTTP de clients, généralement des navigateurs Web, et leur fournit des réponses HTTP, généralement accompagnées d'une page HTML, d'une image, d'un fichier, d'un flux multimédia ou d'autres données. Le serveur Web est appelé logiciel exécutant les fonctions d’un serveur Web et directement de l’ordinateur.

MySQL est un système de gestion de base de données gratuit (SGBD). MySQL appartient à Oracle Corporation, qui l’a acquise avec Sun Microsystems, une entreprise acquise qui développe et met à jour l’application. Distribué sous la licence publique générale GNU et sous sa propre licence commerciale, au choix. De plus, les développeurs créent des fonctionnalités à la demande des utilisateurs licenciés. Grâce à cet ordre, un mécanisme de réplication est apparu dans les versions les plus anciennes.

PhpMyAdmin est une application Web open source écrite en PHP et représentant une interface Web permettant d'administrer le SGBD MySQL. phpMyAdmin vous permet d'administrer un serveur MySQL via un navigateur, d'exécuter des commandes SQL et d'afficher le contenu des tables et des bases de données. L'application est très populaire parmi les développeurs Web, car elle vous permet de gérer le SGBD MySQL sans entrer directement les commandes SQL, offrant ainsi une interface conviviale.

Un serveur de messagerie est un programme informatique qui transmet des messages d'un ordinateur à un autre. En règle générale, le serveur de messagerie fonctionne en arrière-plan et les utilisateurs traitent avec un autre programme, le client de messagerie (anglais user agent, MUA).

Exim est un agent de messagerie utilisé sur les systèmes d'exploitation de la famille Unix. La première version a été écrite en 1995 par Philip Hazel pour être utilisée comme système postal à l’Université de Cambridge. Exim est sous licence GPL et toute personne est libre de la télécharger, l’utiliser et la modifier.

SNMP est un protocole de gestion de réseau de communication basé sur l'architecture TCP / IP. Basé sur le concept de RGT en 1980-1990. Divers organismes de normalisation ont mis au point un certain nombre de protocoles pour la gestion de réseaux de transmission de données avec un spectre différent de fonctions mises en œuvre par le RGT. SNMP est un type de protocole de gestion de ce type. Cette technologie est également conçue pour assurer la gestion et le contrôle des périphériques et des applications du réseau de communication en échangeant des informations de gestion entre des agents situés sur des périphériques réseau et des gestionnaires situés dans des stations de contrôle. SNMP définit un réseau comme un ensemble de stations de gestion de réseau et d’éléments de réseau (machines hôtes, passerelles et routeurs, serveurs de terminaux) qui assurent ensemble des communications administratives entre les stations de gestion de réseau et les agents de réseau.

Cacti est une application Web à source ouverte, le système vous permet de créer des graphiques à l'aide de RRDtool. Cacti collecte des statistiques pour des intervalles de temps spécifiques et vous permet de les afficher sous forme graphique. La plupart des modèles standard sont utilisés pour afficher des statistiques sur la charge du processeur, l'allocation de RAM, le nombre de processus en cours et l'utilisation du trafic entrant / sortant.