Institución educativa estatal de educación profesional superior

UNIVERSIDAD DEL ESTADO DE SAN PETERSBURGO

TELECOMUNICACIONES NOMBRADAS DESPUÉS. PROF. M.A. BONCH BRUEVICH

Arkhangelsk College of Telecommunications (sucursal) de la Universidad Estatal de Telecomunicaciones de San Petersburgo que lleva el nombre prof. M.A. Bonch-Bruevich

PROYECTO DE CURSO

sobre el tema: "Proyecto de red informática para la empresa comercial" NordSoft ""

K309 10KP01. 006 PZ

La disciplina "Redes informáticas y telecomunicaciones"

Estudiante: S.O. Maksimov

Profesor: V.S. Kulebyakina

Arkhangelsk - 2010

Contenido Introducción 1. Breve descripción de la empresa 2. Selección de topología 3. Organización de una red de área local en oficinas 3.1 Redes en una oficina central 3.2 Redes en una segunda oficina 3.2.1 Conceptos básicos de Ethernet 3.2.2 Dispositivos de conexión 4. Selección de tecnología de red5. Cálculo del tiempo de acceso a la estación a la red.

6. Tabla resumen de equipos

Conclusión Lista de fuentes utilizadas

Introduccion

La entrada de Rusia en el espacio de información global implica el uso más amplio de las últimas tecnologías de la información y, en primer lugar, las redes informáticas. Al mismo tiempo, las capacidades del usuario aumentan drásticamente y cambian cualitativamente tanto para proporcionar servicios a sus clientes como para resolver sus propios problemas organizativos y económicos.

Hoy en día, hay muchas bases de datos informáticas y bancos de datos sobre diversos aspectos de la actividad humana. Para acceder a la información almacenada en ellos, necesita una red informática. Las redes irrumpen en la vida de las personas, tanto en actividades profesionales como en la vida cotidiana: de la manera más inesperada y masiva, el conocimiento sobre las redes y las habilidades en ellas se hacen necesarias para muchas personas. Las redes de computadoras generaron nuevas tecnologías de procesamiento de información: tecnologías de red. En el caso más simple, las tecnologías de red permiten compartir recursos: dispositivos de almacenamiento masivo, dispositivos de impresión, acceso a Internet, bases de datos y bancos de datos. Los enfoques más modernos y prometedores de las redes están asociados con el uso de la división colectiva del trabajo cuando se trabaja junto con la información: el desarrollo de varios documentos y proyectos, la gestión de una institución o empresa, etc.

Para organizar una red de área local (LAN), se utiliza la tecnología Ethernet, que apareció en los años 70 del siglo pasado. La tecnología Ethernet distingue varios tipos de construcción de un sistema informático distribuido basado en su estructura topológica. Una topología de red local es una configuración de conexiones de cable entre computadoras realizada de acuerdo con un principio único. La topología específica se selecciona en función del equipo utilizado, así como en función de los requisitos existentes de movilidad, escalabilidad y potencia informática de todo el sistema en su conjunto.

Este proyecto de curso considera la organización de una LAN en dos oficinas de la empresa "NordSoft", la elección de la topología y determina el hardware y software necesarios. Además, la elección del operador de tecnología y telecomunicaciones para organizar una sola red, es decir, comunicación de oficinas entre ellos.

1. Breve descripción de la empresa.

La empresa "NordSoft" - una pequeña empresa. La actividad principal de la empresa es la venta de equipos informáticos, software, equipos de red y periféricos de empresas de fama mundial. La compañía ofrece productos y software de alta tecnología.

La empresa emplea a 20 personas. La estructura organizacional incluye dos departamentos:

1) La oficina principal es el departamento de ventas, que se dedica a la venta, compra de productos, búsqueda y trabajo con clientes, publicidad y marketing, así como a la contabilidad y análisis de actividades financieras y económicas, planificación, previsión.

2) La oficina secundaria se dedica al transporte, montaje, embalaje de mercancías. La oficina secundaria tiene un trastero.

Figura 1 - Diseño territorial de oficinas

El mercado mayorista de computadoras personales en el que opera NordSoft se caracteriza por una feroz competencia. Los precios para los mismos productos de diferentes compañías son aproximadamente los mismos, y los que tienen ventajas competitivas y diferencias ganan en la competencia. Por ejemplo, ubicación conveniente de la oficina, velocidad de servicio, mantenimiento del surtido correcto, descuentos para clientes habituales, la capacidad de entregar productos, material publicitario gratuito para el registro de puntos de venta, personal amable, un enfoque individual para clientes especialmente valiosos, préstamos, etc.

La compañía NordSoft ocupa un nicho de mercado rentable: tiene relaciones comerciales bien establecidas con un gran comprador, con un financiamiento estatal estable. Por lo tanto, la principal ventaja de la organización en estudio es la estabilidad, el establecimiento de contactos comerciales, las garantías para garantizar actividades y obtener un beneficio mínimo en ausencia de la necesidad de una búsqueda constante de nuevos mercados de ventas.

La empresa "NordSoft" lleva a cabo sus actividades principales en dos oficinas distribuidas geográficamente, en cada una de las cuales debe organizarse una de las partes de una única LAN. Ambas oficinas están distribuidas geográficamente dentro de la ciudad (Figura 1), por lo tanto, para organizar una sola red, es necesario conectar elementos LAN a través de las redes de comunicación existentes en la ciudad.

Una de las oficinas está ubicada en el centro de la ciudad, en el centro de negocios, que ya tiene un sistema de cableado estructurado (SCS). SCS le permite utilizar la infraestructura de cable existente para crear una de las partes de la LAN. La oficina principal de la empresa se encuentra en dos oficinas, en las que hay dos computadoras portátiles. Cada computadora portátil tiene un adaptador de Wi-Fi, un sistema operativo de red Windows 7 Enterprise, que fue diseñado específicamente para empresas. Un contador que usa el programa 1C: Contabilidad trabajará en una de las computadoras portátiles. También en esta oficina se encuentra el director de la empresa, secretario y gerente de servicio al cliente. Todos los empleados necesitarán un escáner, impresora, fax para un diseño conveniente de los documentos.

La segunda oficina de la compañía está ubicada en otra parte de la ciudad. Esta oficina organiza las principales actividades de producción. La sala tiene un área grande y varios lugares de trabajo están organizados en el territorio. Se instalará un servidor con el sistema operativo Windows Server 2003 instalado en esta sala, donde se guardarán los documentos generales de la compañía.

2. La elección de la topología.

El propósito de esta sección es justificar completamente la elección de una topología LAN específica para cada una de las oficinas de la compañía.

En general, el término "topología" o "topología de red" describe la ubicación física de las computadoras, los cables y otros componentes de la red. La topología de la red determina sus características. En particular, la elección de una topología particular afecta:

La composición del equipo de red necesario;

Sobre las características de los equipos de red;

Sobre la posibilidad de ampliar la red;

En el camino para gestionar la red.

Cada topología de red impone una serie de condiciones. Por ejemplo, puede dictar no solo el tipo de cable, sino también la forma en que está tendido. Una topología también puede determinar cómo interactúan las computadoras en una red. Los diferentes tipos de topologías corresponden a diferentes métodos de interacción, y estos métodos tienen un gran impacto en la red.

Todas las redes se construyen sobre la base de tres topologías básicas: bus (bus), estrella (estrella), anillo (anillo). Si las computadoras están conectadas a lo largo de un cable (segmento), la topología se llama "Bus". Cuando las computadoras están conectadas a segmentos de cable que se originan en un solo punto o hub, la topología se llama Estrella. Si el cable al que están conectadas las computadoras está cerrado en un anillo, esta topología se llama "Anillo".

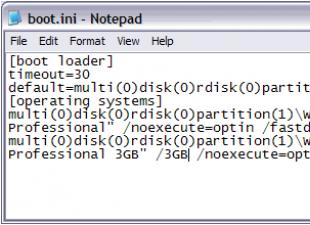

Como se mencionó anteriormente, la oficina principal de la empresa se encuentra en dos oficinas, en las que hay dos computadoras portátiles (Figura 2).

En las computadoras portátiles hay un adaptador de Wi-Fi incorporado, el sistema operativo de red es Windows 7 Enterprise. Los adaptadores de Wi-Fi de estas computadoras deben ser compatibles con todos los estándares IEEE 802.x actuales.

Figura 2: ubicación de las estaciones de trabajo LAN en la oficina principal

La tecnología Wi-Fi le permite implementar una red sin tender un cable, lo que puede reducir el costo de implementación, que es importante para las pequeñas empresas, o expandir la red. La tecnología Wi-Fi es muy conveniente ya que no está vinculado a una red informática con cable. Puede trabajar en su escritorio o mudarse a otras habitaciones, mientras permanece en el área de cobertura de la red. En la segunda oficina instalamos un escáner, impresora, fax, que se conectará a las computadoras portátiles. Damos las características de las computadoras portátiles utilizadas en la tabla 1.

Tabla 1 - Especificaciones del portátil

Todas las computadoras portátiles se conectarán a un dispositivo central: un enrutador (enrutador). Un enrutador es un dispositivo de red que toma decisiones sobre el reenvío de paquetes de capa de red entre diferentes segmentos de red. El enrutador se conectará al sistema de cableado estructurado del edificio del centro de negocios.

En la segunda oficina, donde se organizan las principales actividades de producción, es mejor tomar la topología de Star como base.

No hay problemas tan serios en esta topología cuando un cable está roto o una estación de trabajo falla. Si solo falla una computadora (o el cable que la conecta al concentrador), solo esta computadora no podrá transmitir o recibir datos a través de la red. No afectará a otras computadoras en la red. De lo contrario, si el cable se desconectara o se rompiera, todos los empleados de la compañía no podrían intercambiar documentos por algún tiempo, lo que conduciría a la pérdida de ganancias.

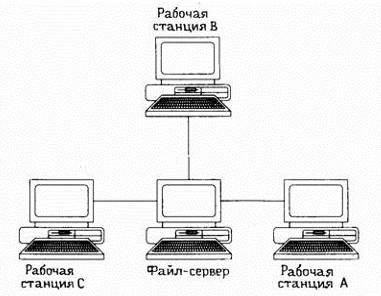

Dado que las computadoras están ubicadas en diferentes partes del edificio de oficinas (Figura 3) y del edificio del almacén, el control y la gestión centralizados de las estaciones de trabajo serán más efectivos que configurar una máquina separada para trabajar en la red. En la oficina de producción principal, hay diez computadoras destinadas al trabajo principal de especialistas y una computadora del administrador de red. Esta es la computadora host o el servidor.

Figura 3 - Ubicación de las estaciones de trabajo LAN en la segunda oficina

El servidor le permite administrar todas las computadoras en esta oficina, monitorear su rendimiento, proporcionar seguridad y acceso a Internet. Recibe las configuraciones de red del proveedor, luego distribuye los parámetros en un cierto algoritmo a otras computadoras. Las computadoras en la red deben tener una tarjeta de red estándar con un conector RJ45 y un sistema operativo de red. En la tabla 2 damos las características de las computadoras usadas en la segunda oficina.

Tabla 2 - Características de estaciones de trabajo y servidores

En la topología "Star", no necesita preocuparse por la compra e instalación de tarjetas de red adicionales, ya que solo se conecta un cable de red al concentrador. Agregar nuevas computadoras, que es bastante posible al expandir un negocio, es fácil de modificar esta red.

Una topología en estrella es la más rápida de todas las topologías de red informática. La frecuencia de las solicitudes de transferencia de información es relativamente baja en comparación con otras topologías.

Todas las computadoras están conectadas a un punto central; para redes grandes, el consumo de cable aumenta significativamente. Además, si el componente central falla, se interrumpe el funcionamiento de toda la red. Por lo tanto, debe centrarse en la elección del equipo de red. Entonces, la topología seleccionada se presenta en la Figura 4.

Figura 4: topología de red en las oficinas principales y principales

3. Organización de una red de área local en oficinas.

3.1 Redes en la oficina central

Las tecnologías de red, y en particular las redes inalámbricas, son cada vez más profundas y más fuertes en nuestra vida cotidiana. Hoy en día, es simplemente imposible imaginar una oficina moderna sin computadoras, Internet, una red local y protección confiable. Las tecnologías de red basadas en una conexión inalámbrica (Wi-Fi) le permitirán conectarse a la red sin la necesidad de conectar constantemente un cable a su computadora: puede intercambiar datos, comunicarse y permanecer libre en el espacio.

Tecnologías en constante evolución, una gama cada vez mayor de equipos compatibles, mejoras constantes en los estándares y una protección más confiable: todo esto hace que Wi-Fi sea una oferta tentadora para usar en redes corporativas grandes y pequeñas. Los últimos desarrollos y los últimos equipos satisfarán los requisitos más modernos de velocidad, fiabilidad y seguridad de la conexión. Como los empleados usarán computadoras portátiles con adaptadores de Wi-Fi integrados en la oficina principal, es mejor que utilicen una red inalámbrica. El diagrama de bloques se muestra en la Figura 5.

En nuestro caso, el enrutador estará conectado al subsistema horizontal del edificio SCS, donde hay acceso a Internet. SCS describe la norma europea EN 50173-1. La comunicación entre oficinas se realizará a través de la tecnología VPN.

El equipo principal para una red Wi-Fi es un punto de acceso, un enrutador y un adaptador Wi-Fi.

Punto de acceso (punto de acceso): este dispositivo en una red inalámbrica realiza funciones similares a un conmutador (o concentrador) en estructuras cableadas convencionales.

Figura 5: diagrama de bloques de una red Wi-Fi

Un punto de acceso integra varios dispositivos Wi-Fi en una red y debe estar conectado a un enrutador (enrutador) o servidor para acceder a Internet. Además, el punto de acceso puede proporcionar una conexión al servidor de impresión y combinar redes cableadas e inalámbricas.

Un enrutador (enrutador, puerta de enlace) es esencialmente el mismo punto de acceso, pero con características adicionales. Con un enrutador, puede conectarse directamente a Internet mediante un cable Ethernet o una línea telefónica con una conexión ADSL (STREAM) conectada. En nuestro caso, se conectará un cable Ethernet del edificio SCS, donde hay acceso a Internet. Además, el enrutador tiene un software incorporado que le permite configurar políticas de seguridad y acceder al filtrado.

Un adaptador es un dispositivo que se instala directamente en una computadora para que "vea" la red inalámbrica. Los adaptadores vienen en varias variedades: PCI (interno a una computadora de escritorio), USB (externo a una computadora de escritorio o portátil), PCMCIA (interno a una computadora portátil) o incorporado. Nuestros empleados, por supuesto, utilizarán los adaptadores incorporados.

Por lo general, un diagrama de red Wi-Fi contiene al menos un punto de acceso y al menos un cliente. También es posible conectar dos clientes en modo punto a punto cuando no se utiliza el punto de acceso, y los clientes están conectados a través de adaptadores de red "directamente". El punto de acceso transmite su identificador de red (SSID) utilizando paquetes de señales especiales a una velocidad de 0.1 Mbps cada 100 ms. Entonces 0.1 Mbps es la tasa de bits más baja para Wi-Fi. Conociendo el SSID de la red, el cliente puede averiguar si es posible conectarse a este punto de acceso. Si dos puntos de acceso con SSID idénticos caen en el área de cobertura, el receptor puede elegir entre ellos en función de los datos de intensidad de la señal. El estándar de Wi-Fi le da al cliente total libertad para elegir los criterios para la conexión.

Al elegir un estándar para equipos de red, es necesario tener en cuenta el grado de seguridad, la tasa de transferencia de datos y el precio de este dispositivo. Los componentes y características de las redes inalámbricas están definidos por la familia de estándares IEEE 802.11. Este estándar es parte de la serie IEEE 802.x, que también incluye los estándares 802.3 Ethernet, 802.5 Token Ring, etc. Hoy en día, existen varios estándares diferentes para las conexiones inalámbricas. Los principales son 802.11a, 802.11b, 802.11gy 802.11i. Estos estándares difieren tanto en la velocidad máxima de transferencia de datos como en el rango. De acuerdo con estas normas, se selecciona el tipo de equipo. En este momento, en Rusia, en la gran mayoría, solo se usan dos de ellos, estos son 802.11by 802.11g. Además, se está desarrollando un nuevo estándar 802.11n, que pronto puede convertirse en el principal.

El estándar IEEE 802.11g es el estándar más asequible y popular que utilizan los enrutadores de red. Estándar IEEE 802.11g: funciona a una frecuencia de 2,4 GHz, admite una velocidad de conexión de hasta 54 Mbps. Es el más avanzado de los formatos comunes. Reemplazó 802.11by admite velocidades de transferencia de datos cinco veces más rápidas y un sistema de seguridad mucho más avanzado. Los dispositivos de este estándar son compatibles con los dispositivos 802.11b. Esto significa que las redes mixtas que consisten en dispositivos 802.11by 802.11g pueden funcionar. Ahora, el costo de los dispositivos 802.11g es casi igual al costo de dispositivos similares en funcionalidad 802.11b, al tiempo que proporciona un aumento de cinco veces en la velocidad. Por lo tanto, apenas tiene sentido construir nuevas redes en equipos 802.11b. El nivel de seguridad de las redes inalámbricas en este estándar también ha aumentado significativamente. Con la sintonización adecuada, se puede calificar como alta. Este estándar admite el uso de protocolos de cifrado WPA y WPA2, que proporcionan un nivel de protección mucho mayor que el protocolo WEP utilizado en el estándar 802.11b. El alcance de la red es de 50 M. En la Figura 6 se muestra un ejemplo de enrutador estándar IEEE 802.11g.

Figura 6 - Enrutador IEEE 802.11gy IEEE 802.11b

Debe prestar atención al hecho de que en las redes inalámbricas, la velocidad de conexión y la velocidad de transferencia de datos útiles son significativamente diferentes. A una velocidad de conexión de 54 Mbit / s, la velocidad de transferencia de datos real suele ser de 22 a 26 Mbit / s.

A pesar de las tecnologías más modernas, uno siempre debe recordar que la transferencia de datos de alta calidad y un nivel confiable de seguridad están garantizados solo por la configuración correcta de los equipos y el software.

3.2 Redes en la segunda oficina

3.2.1 Conceptos de Ethernet

La segunda oficina tiene una sala grande y, para integrar las computadoras en una red, se utilizará la topología Zvezda con tecnología de transferencia de datos Ethernet.

Ethernet es una tecnología de transmisión de paquetes de datos principalmente de redes informáticas locales. La tecnología Ethernet es la tecnología LAN más común. La tecnología Ethernet es la tecnología LAN más común.

Los estándares de Ethernet definen conexiones por cable y señales eléctricas en la capa física, el formato de trama y los protocolos de control de acceso a los medios, en la capa de enlace de datos del modelo OSI. Ethernet se describe principalmente por los estándares IEEE 802.3. Ethernet se convirtió en la tecnología LAN más común a mediados de los 90 del siglo pasado, desplazando tecnologías heredadas como Arcnet, FDDI y Token ring.

Método de control de acceso (para una red de cable coaxial): acceso múltiple con control de operador y detección de colisión (CSMA / CD, acceso múltiple de detección de portador con detección de colisión), velocidad de transferencia de datos de 10 Mbps, tamaño de paquete de 72 a 1526 bytes, descrito métodos de codificación de datos. El modo operativo es half duplex, es decir, el nodo no puede transmitir y recibir información simultáneamente. El número de nodos en un segmento de red compartido está limitado por un límite de 1024 estaciones de trabajo (las especificaciones de la capa física pueden establecer restricciones más estrictas, por ejemplo, no se pueden conectar más de 30 estaciones de trabajo a un segmento coaxial delgado y no más de 100 a un segmento coaxial grueso). Sin embargo, una red construida en un segmento compartido se vuelve ineficiente mucho antes de que se alcance el límite del número de nodos, principalmente debido a la operación semidúplex.

En la tecnología Ethernet, la capa de enlace de datos (capa de enlace de datos) tiene dos subniveles: la subcapa Control de enlace lógico (LLC) y el subnivel Control de acceso a medios (MAC). La capa LLC es responsable del flujo y control de errores en la capa de enlace de datos (capa de enlace). La subcapa MAC es responsable del funcionamiento del método de acceso CSMA / CD. Esta subcapa también crea datos recibidos de la capa LLC y transmite tramas a la capa física para su codificación. La capa física convierte los datos en señales eléctricas y los envía a la siguiente estación a través del medio de transmisión. Esta capa central también detecta conflictos y los informa a la capa de enlace de datos (capa de enlace).

Una red Ethernet tiene un tipo de trama que contiene siete campos: el preámbulo, el inicio de la trama es SFD, la dirección del punto final es DA, la dirección de origen es SA, la longitud / tipo de unidad de protocolo es la PDU y el código de redundancia cíclica.

La red Ethernet local no proporciona un mecanismo para confirmar la recepción de tramas. La confirmación se implementa en los niveles superiores. El formato de marco CSMA / CD MAC se muestra en la Figura 7.

Figura 7 - Formato de cuadro CSMA / CD MAC

El preámbulo de trama contiene 7 bytes (56 bits) de ceros y unos alternos, que alertan al sistema para recibir una trama entrante y la preparan para la sincronización usando pulsos de reloj. El preámbulo se agrega en el nivel físico y no es (formalmente) parte del marco.

Iniciar delimitador de trama (SFD). El campo SFD (1 byte: 10101011) marca el comienzo de la trama e indica a la estación el final de la sincronización. Los dos últimos bits, 11, indican que el siguiente campo es la dirección del destinatario.

El campo DA (Dirección de destino) tiene 6 bytes de longitud y contiene la dirección física de la estación de destino o el enlace intermedio.

El campo SA (Dirección de origen) también tiene 6 bytes y contiene la dirección física de la estación transmisora \u200b\u200bo intermedia.

El campo tipo / longitud tiene uno de dos valores. Si el valor del campo es menor que 1518, este es el campo de longitud y determina la longitud del campo de datos que sigue. Si el valor de este campo es mayor que 1536, define el protocolo de nivel superior que se utiliza para servir a Internet.

El campo de datos transporta datos encapsulados de los protocolos de la capa superior. Esto es un mínimo de 46 y un máximo de 1,500 bytes.

Verificación de redundancia cíclica (CRC). El último campo en estos cuadros de acuerdo con el estándar 802.3 contiene información para la detección de errores, en este caso CRC - 32.

Al diseñar el estándar de Ethernet, se estipuló que cada tarjeta de red (así como la interfaz de red incorporada) debería tener un número único de seis bytes (dirección MAC), que se introdujo durante la fabricación. Este número se usa para identificar al remitente y al receptor de la trama, y \u200b\u200bse supone que cuando una nueva computadora (u otro dispositivo capaz de trabajar en la red) aparece en la red, el administrador de la red no tiene que configurar la dirección MAC.

La singularidad de las direcciones MAC se logra por el hecho de que cada fabricante recibe un rango de dieciséis millones (2 ^ 24) direcciones del Comité Directivo de la Autoridad de Registro IEEE y, como las direcciones asignadas están agotadas, pueden solicitar un nuevo rango. Por lo tanto, los tres bytes de orden superior de la dirección MAC pueden determinar el fabricante. Por lo general, se escribe en notación hexadecimal para separar bytes, por ejemplo: 07-01-02-01-2C-4B.

La necesidad de velocidades de datos más altas ha creado el protocolo Fast Ethernet Fast Ethernet (100 Mbps). En la capa MAC, Fast Ethernet utiliza los mismos principios que Ethernet tradicional (CSMA / CD), excepto que la velocidad de transmisión se ha incrementado de 10 Mbps a 100 Mbps. Para que CSMA / CD funcione, hay dos opciones: aumentar la longitud mínima de trama o disminuir el dominio de colisión

El aumento de la longitud mínima del marco requiere un encabezado adicional. Si los datos que se envían no son lo suficientemente largos, necesitaremos agregar bytes adicionales, lo que implica un aumento en la información general transmitida y una pérdida de eficiencia.

Fast Ethernet eligió un camino diferente: el dominio de colisión se redujo en un factor de 10 (de 2500 metros a 250 metros). Esta topología estelar de 250 metros es aceptable en muchos casos. En la capa física, Fast Ethernet utiliza varios métodos de transmisión de señal y varios medios para lograr una velocidad de transferencia de datos de 100 Mbps.

Es mejor utilizar la tecnología Fast Ethernet en nuestro proyecto, ya que una velocidad de 100 Mbps es bastante satisfactoria para nosotros, y todos los centros modernos admiten esta tecnología.

Comparando todas las categorías de cable de par trenzado, es mejor usar un cable de par trenzado de categoría 5 como medio físico para la transferencia de datos (Figura 8). Satisface nuestra condición en la velocidad de transferencia de datos y es el tipo de cable más común y tiene un precio bajo. Además, el cable de par trenzado funciona en modo dúplex, tiene una mayor confiabilidad de red en caso de fallas del cable y una mayor inmunidad al ruido cuando se usa una señal diferencial.

CAT5 (frecuencia 100 MHz) es un cable de cuatro pares utilizado en la construcción de 100BASE-TX y para la construcción de líneas telefónicas, admite una velocidad de transferencia de datos de hasta 100 Mbit / s cuando se utilizan 2 pares. Él vino a reemplazar la tercera categoría.

Figura 8 - Categoría 5 de par trenzado

Como todas las computadoras están conectadas a un punto central, el consumo de cable aumenta significativamente. Según el tamaño de la segunda oficina (20x12), compraremos 200 metros de cable y 10 conectores. Es mejor engarzar el cable de acuerdo con el estándar EIA / TIA-568B, ya que se usa con más frecuencia. Al instalar un cable de par trenzado, se debe mantener el radio de curvatura máximo permitido (8 diámetros externos del cable): una curvatura fuerte puede provocar un aumento de la interferencia externa a la señal o la destrucción de la cubierta del cable.

Al instalar pares trenzados blindados, es necesario controlar la integridad de la pantalla a lo largo de toda la longitud del cable. Estirarse o doblarse conduce a la destrucción de la pantalla, lo que conduce a una disminución de la resistencia a las pastillas.

3.2.2 Dispositivos de conexión

Hoy, una red convencional consiste en muchas redes locales y una o más redes centrales. Por lo tanto, las tecnologías deben proporcionar formas de integrar estas redes. Las herramientas diseñadas para este propósito se denominan dispositivos de conexión.

Nuestra red consta de una pequeña cantidad de máquinas, solo se utilizará un concentrador, al que se conectará un servidor y un cable de Internet global, de modo que a través de la tecnología VPN se pueda comunicar con la oficina principal. El servidor asignará dinámicamente direcciones IP a las computadoras en la red a través del servicio DHCP. Como el sistema operativo del servidor se utilizará Windows Server 2003.

Los repetidores y los concentradores operan en el primer nivel del conjunto de protocolos TCP / IP (esto es comparable a la capa física del modelo OSI).

Los repetidores se utilizan para aumentar la longitud de una red común que consiste en diferentes segmentos de cable. El repetidor es un dispositivo de nivel 1 y funciona solo a nivel físico. Las señales que transportan información dentro de una red pueden viajar una distancia fija hasta el punto donde la atenuación amenaza la integridad de los datos. El repetidor recibe la señal y, antes de debilitarse o distorsionarse demasiado, restaura el patrón de bits original. Luego transmite la señal regenerada.

Recibe señales de un segmento de cable y las repite poco a poco en el otro segmento de cable, aumentando la potencia y mejorando la forma de los pulsos. El uso de un repetidor introduce un retraso adicional y empeora el reconocimiento de colisiones, por lo tanto, su número en la red Ethernet no debe exceder 4, mientras que la longitud máxima de un segmento no debe exceder los 500 metros, y el diámetro de toda la red no debe exceder los 2500 metros.

Tenga en cuenta que la red formada por los relés todavía se considera una red local única, pero la parte de la red separada por los relés se denomina segmento. El repetidor actúa como un nodo con dos interfaces, pero funciona solo a nivel físico. Cuando recibe un paquete de cualquiera de las interfaces, lo restaura y lo pasa a otra interfaz. El relé transmite cada paquete hacia adelante, pero no tiene ninguna capacidad para extraer y redirigir información.

Los nodos están conectados entre sí a través de un dispositivo central: un concentrador. Aunque en el sentido general el término "hub" se puede aplicar a cualquier dispositivo de conexión, en este caso tiene un significado especial.

Un concentrador es en realidad un repetidor de entradas múltiples. Se usa comúnmente para crear una conexión entre estaciones en una topología física estelar. El concentrador (Hub) es un dispositivo de nivel 1 y realiza las funciones de un repetidor en todos los segmentos de pares trenzados entre el concentrador y el nodo, excepto el puerto desde el cual se recibe la señal. Cada puerto tiene un receptor (R) y un transmisor (T). Además, el centro mismo detecta una colisión y envía una secuencia de atasco a todas sus salidas. La capacidad típica del concentrador es de 8 a 72 puertos. Los concentradores también se pueden usar para propagar niveles de jerarquía, como se muestra en la Figura 9.

Figura 9 - Hubs

Los concentradores se pueden conectar entre sí utilizando los mismos puertos que se utilizan para conectar los nodos. El estándar permite conectar concentradores solo en estructuras de árbol, se prohíbe cualquier bucle entre los puertos del concentrador. Para el reconocimiento confiable de una colisión entre dos nodos, no debe haber más de 4 concentradores, mientras que la longitud máxima entre los concentradores no debe superar los 100 metros y el diámetro de toda la red no debe superar los 500 metros.

4. La elección de la tecnología de red.

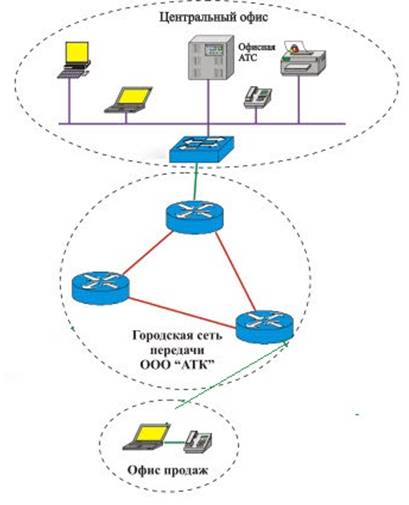

Para conectar las redes existentes, se utilizará la tecnología de red privada virtual (VPN). Las redes pueden implementar la transferencia de información a través de canales de comunicación seguros, lo que garantiza la implementación de la seguridad de la información y la seguridad de toda la red. Los canales de comunicación dedicados también pueden garantizar la implementación de estos requisitos, pero la estabilidad del canal dedicado será muy alta. La estructura de una red privada virtual se muestra en la Figura 10.

Figura 10 - Red privada virtual entre oficinas

La tecnología VPN proporciona ancho de banda garantizado, seguridad, así como un secreto casi completo de la información transmitida. La tecnología VPN permite la integración de redes locales remotas utilizando hardware y software. La tecnología en sí misma permite la implementación de la protección de la información del tráfico de tránsito. En la tecnología VPN, la información se transmite en forma de paquetes; se canalizan a través de redes públicas. La tecnología VPN utiliza soluciones de seguridad de extremo a extremo. Aquí se utilizan métodos de protección criptográficos y, además, se realiza un monitoreo continuo sobre la implementación de todos los métodos de seguridad de la información. La tecnología VPN también garantiza la calidad del servicio para los datos del usuario.

Se acostumbra distinguir tres tipos principales: VPN con acceso remoto (VPN de acceso remoto), VPN corporativa (VPN de Intranet) y VPN corporativa (ExtranetVPN). En nuestro caso, se utilizará la Intranet, ya que la red se utilizará solo dentro de la empresa (cooperativa). Las VPN de intranet también se denominan VPN punto a punto o LAN-LAN. Extiende redes privadas seguras a todo Internet u otras redes públicas. La intranet permite el uso de métodos de túnel IP como: GRI, L2TP, IPSec. Para garantizar una alta confiabilidad en la protección de la información, el operador que brinda servicios VPN utiliza encriptación de información en el propio canal, además, el operador debe proporcionar un cierto nivel de calidad de servicio (QoS) en el canal. Debe tenerse en cuenta que QoS depende del nivel de aplicación.

En la implementación práctica, hay varias opciones para la ubicación de dispositivos VPN en relación con otros dispositivos. Si el firewall se encuentra antes de la puerta de enlace VPN en relación con la red del usuario, entonces todo el tráfico se transmite a través de la puerta de enlace. La desventaja de tales esquemas es la apertura de la puerta de enlace para todos los ataques desde la red pública. Si el firewall está ubicado después de la puerta de enlace VPN en relación con la red del usuario, entonces la puerta de enlace VPN está protegida contra ataques, pero el administrador debe configurar adicionalmente el firewall para que pase el tráfico encriptado. Las funciones de puerta de enlace se pueden implementar directamente en el firewall.

En un método separado, la puerta de enlace y el firewall tienen su propia conexión con la red IP pública. Al aceptar proporcionar un cierto nivel de calidad, se utiliza la recomendación de la Unión Internacional de Telecomunicaciones y Telecomunicaciones. La recomendación prevé tres modelos: 1) "punto - muchos puntos"; 2) "punto - punto"; 3) "muchos puntos - un punto".

Para garantizar un funcionamiento seguro, se utilizará un firewall (Firewall), que forma parte de Windows 7 Enterprise. Un firewall es un paquete de software que verifica los datos que ingresan a través de Internet o una red y, según la configuración del firewall, los bloquea o les permite ingresar a la computadora.

Un firewall puede ayudar a evitar que los piratas informáticos o el software malicioso (como gusanos) ingresen a su computadora a través de la red o Internet. Un firewall también ayuda a evitar que el malware se envíe a otras computadoras. La Figura 10 muestra el funcionamiento del firewall.

Figura 10 - Método técnico basado en software

Para organizar una red privada virtual entre las dos oficinas de la empresa, debe elegir una empresa que nos brinde dicho servicio. En este momento, hay tres operadores de comunicación principales que proporcionan conexión a la red de información global: Arkhangelsk Television Company (ATK), North-West Telecom (Vanguard), Sovintel (Bee Line).

Utilizaremos los servicios ATK, ya que esta compañía proporciona una buena calidad de comunicación, el uso de la tecnología Ethernet al conectarse, un ancho de banda de canal potente de hasta 100 Mbit / s, y la capacidad de aumentar el ancho de banda del canal sin costos adicionales para la compra de equipos adicionales, que se encuentra en nuestro El caso es importante. Cabe señalar que el tráfico dentro de la red corporativa es completamente gratuito. ATK utiliza el protocolo PPPoE, que proporciona características adicionales como autenticación, datos, cifrado.

PPPoE (Protocolo punto a punto sobre Ethernet): un protocolo de red para la capa de enlace de datos de tramas PPP sobre Ethernet. Utilizado principalmente por los servicios xDSL

El protocolo de red PPPoE es un protocolo de túnel que le permite configurar (o encapsular) IP u otros protocolos en capas en PPP, a través de conexiones Ethernet, pero con las características de software de las conexiones PPP, y por lo tanto se utiliza para "llamadas" virtuales a una máquina Ethernet vecina. y establece una conexión punto a punto, que se utiliza para transportar paquetes IP, trabajando con capacidades PPP. Esto le permite utilizar el software tradicional orientado a PPP para configurar la conexión, que no utiliza un canal serie, sino una red orientada a paquetes (como Ethernet) para organizar una conexión clásica con un inicio de sesión, contraseña para conexiones a Internet. Además, una dirección IP en el otro lado de la conexión solo se asigna cuando la conexión PPPoE está abierta, lo que permite el uso dinámico de las direcciones IP.

5. Resumen del equipo

topología de proyecto de red local

Durante el proceso de diseño, determinamos los volúmenes necesarios de hardware y software. Para construir la red local de la empresa, determinamos la cantidad necesaria de computadoras personales, equipos de red y un firewall. Todo el equipo necesario se proporciona en la tabla 3, que es la base para el estudio de viabilidad del proyecto. El software principal se proporciona, respectivamente, en la tabla 4.

Tabla 3 - Equipamiento básico

Tabla 4 - Software básico

6. Cálculo e t tiempo de acceso a la estación a la red

Para construir una red de área local en la segunda oficina, se requerirá un cable de par trenzado de categoría 5. Para la segunda oficina, se requerirán 200 metros (según el tamaño del edificio) del cable con un pequeño margen.

Un paquete, como regla, tiene que esperar el momento correcto en el tráfico de la red antes de poder ser transmitido. Este tiempo se llama tiempo de acceso y representa el intervalo hasta que el canal de transmisión se libera.

Suponga que el tiempo de retención de la estación marcadora es (Tud.) 1 ms. Teniendo en cuenta que en nuestra red en la segunda oficina hay 10 estaciones de trabajo (Vnets), entonces el tiempo de acceso a la estación (Tavt.) Se puede calcular mediante la fórmula:

T ext. \u003d T latidos * V red.

En nuestro caso, el tiempo de retención fue de 0.1 segundos.

Conclusión

Como resultado del trabajo del curso, se organizó una red de área local en cada una de las oficinas. La elección de la topología principal estaba justificada, basada en variedades y tecnologías estándar que corresponden a todos los estándares modernos de transferencia de información.

Se determinaron los parámetros de las estaciones de trabajo y el servidor, la composición del equipo de red necesario, las características del equipo de red y el método de gestión de red. Se estudiaron los estándares básicos de transmisión inalámbrica de datos y se describieron los niveles de seguridad, se seleccionó el más óptimo para nuestro caso.

Las opciones de tecnología de transmisión de datos y el medio de transmisión física estaban justificadas. También identificamos los principales dispositivos de conexión y sus características. Finalmente, se determinó una hoja resumen de equipos y programas, en la cual se determinó la cantidad necesaria de computadoras personales, equipos de red. También se calculó el tiempo promedio de acceso a la estación de red.

Como resultado del trabajo realizado en el curso, se organizó una red privada virtual en oficinas distribuidas geográficamente. El operador de telecomunicaciones proporciona una red privada virtual, que requiere costos adicionales para el pago, pero al mismo tiempo permite no construir esta red en la ciudad. El resultado es también un completo desarrollo y definición de equipos, software. Se realizó un análisis del nivel de seguridad, así como los medios que garantizarán esta seguridad.

Lista de fuentes utilizadas

1. Roslyakov, A.V. Redes privadas virtuales. - Moscú: comercio ecológico, 2006.2. Olifer, V.G., Olifer, N.A. Redes de computadoras. Principios, tecnologías, protocolos. - San Petersburgo: Peter, 2001.3. El sitio de mapas electrónicos Yandex. Modo de acceso: http: //maps.yandex.ru4. Norma europea EN 50173-1.5. Estándares de la familia IEEE 802.x.6. Sitio de la Arkhangelsk Television Company (ATK). Modo de acceso: http: //www.atknet.ru7. Sitio web de Microsoft Modo de acceso: http://windows.microsoft.com

En la producción de LLC Order, se utiliza una conexión local de computadoras. La red de área local, en lo sucesivo denominada LAN, es una combinación de computadoras y otros equipos informáticos (equipos de red activos, impresoras, faxes, módems, etc.) conectados a una red informática mediante cables y adaptadores de red y ejecutando un sistema operativo de red. Las redes de computación se crean con el objetivo de compartir recursos de red comunes (espacio en disco, impresoras, módems y otros equipos), trabajando en conjunto con bases de datos comunes, reduciendo movimientos interiores innecesarios e interferentes. Cada computadora en la red está equipada con un adaptador de red, los adaptadores se conectan utilizando cables de red e6n5k4 o tecnologías inalámbricas y, por lo tanto, integran las computadoras en una sola red informática. Una computadora conectada a una red se llama estación de trabajo o servidor, dependiendo de sus funciones.

Disposiciones generales de la red local.

Este Reglamento describe la composición y estructura de la red local de LLC Order, establece los principios de uso de los servicios de red y el mantenimiento de bases de datos, así como las reglas de seguridad de la información.

1. Definición de términos

La siguiente interpretación de términos y conceptos se utiliza en este Reglamento:

Red de área local (LAN): un complejo de hardware y software que incluye computadoras, impresoras, equipos de comunicación, sistemas de cable y sistemas operativos de red, diseñados para el uso eficiente de los recursos informáticos y de comunicación de equipos y software.

Administración de Drogas - Diputado. directores de gestión y personal del centro de información e información.

Sistema operativo de red: un componente de software de una LAN diseñado para administrar sus partes y recursos. Varios sistemas operativos LAN pueden funcionar en una LAN. Dependiendo del tipo de sistema, sus componentes están ubicados en una computadora separada o distribuidos en varias computadoras que forman parte de la LAN.

Recursos LAN: la potencia informática de los componentes de las computadoras LAN, su espacio en disco, impresoras de red, servicios de red utilizados de forma colectiva.

Un servidor es una parte funcional de un sistema operativo de red que realiza las funciones de monitoreo y distribución de un determinado recurso.

Una computadora que realiza la función de un servidor en una red se llama este servidor.

(Una computadora que realiza la función de almacenar y compartir acceso a archivos se llama servidor de archivos. Una computadora que implementa la función de acceso remoto a LAN se llama servidor de acceso, etc.).

Archivo principal - servidor - Un servidor compartido dedicado dedicado para estudiantes universitarios y maestros.

Estación LAN: una computadora (estación de trabajo) incluida en la LAN a través de la cual el usuario LAN obtiene acceso a sus recursos.

Usuario de LAN: una entidad que puede acceder a los recursos de LAN a través de la autorización.

El directorio Activ es la estructura de información de un sistema operativo de red que autoriza a un usuario y determina el conjunto de sus derechos y privilegios al acceder a los recursos LAN.

Empleados de IVC: empleados autorizados que realizan funciones de administración de red y son responsables de su correcto funcionamiento.

Archivo de datos: una sección separada del sistema de archivos del servidor de archivos, diseñada para almacenar datos de grandes volúmenes y (o) una mayor responsabilidad.

La base de datos es un sistema de información que le permite almacenar, ingresar, corregir y presentar información de manera efectiva, para este propósito estructurar información y organizar su administración.

Copia de seguridad: una copia de los datos destinados a fines de recuperación de copias de seguridad.

2. La composición y estructura de las drogas.

Los principales componentes activos de las drogas son:

Servidores

Equipos de red especializados;

Sistema de cable;

Estaciones de trabajo de drogas.

3. Servidores

Los siguientes tipos principales de servidores funcionan como parte de la LAN:

Servidores de archivos LAN

Servidor DNS

Servidor DHCP

Servidores de terminal

Servidores de bases de datos

El software de uso colectivo opera en los servidores terminales de las drogas; en los servidores de archivos y servidores de bases de datos, respectivamente, se encuentran las carpetas personales de los estudiantes y las bases de datos.

Los servidores de archivos, equipos de comunicación, servidores de bases de datos, servidores de terminales están ubicados en habitaciones especialmente equipadas con acceso limitado.

3.1 Equipos de redes especializados

El equipo de red especializado se encuentra en una sala especial con un microclima artificial y acceso limitado.

3.2 estaciones de trabajo LAN

Las computadoras compatibles con IBM con un procesador no inferior a Pentium 4 y con una interfaz de red se utilizan como estaciones de trabajo LAN. La fuente de alimentación de la estación LS se realiza desde una red eléctrica separada que tiene conexión a tierra. La sala en la que se encuentra la estación de trabajo cumple con los requisitos para la colocación de equipos electrónicos.

3.3 Operación de drogas

Los centros de red, los servidores de archivos LAN y los servidores de acceso trabajan las 24 horas del día, los 7 días de la semana menos el tiempo de prevención.

4. Clientes

Cada usuario de LAN debe tener un nombre y una contraseña que lo autorice a acceder a los recursos de LAN.

Todos los estudiantes y profesores universitarios están conectados a las drogas. Como regla general, para cada grupo de estudiantes incluidos en la LAN, se crea un cliente grupal en los servidores LAN. El administrador de la red determina el círculo de personas con derecho a trabajar en la red, les dice el nombre y la contraseña del cliente. El administrador de la droga determina y establece el alcance de los derechos de los clientes del grupo.

5. Funciones de servicio de las drogas.

5.1 Archivos de datos

En el servidor de archivos LAN principal para cada usuario, se asigna una carpeta personal para almacenar archivos de usuario. Se pueden almacenar resultados de sistemas de información, otros documentos. Está prohibido almacenar juegos de computadora, archivos de documentos que no están relacionados con la implementación del proceso educativo en los servidores LAN. La administración de medicamentos trimestralmente analiza el contenido de los servidores de archivos.

La administración de la LAN proporciona acceso (copia) a archivos o carpetas (archivos o carpetas) de los datos de los estudiantes a otros estudiantes solo con un permiso escrito (oral) del propietario de la carpeta.

5.2 Bases de datos

En los servidores LAN, se instalan bases de datos de sistemas de información para uso individual (en particular, 1C, FoxPro 9).

6. LAN y gestión de bases de datos

6.1 Coordinación general del consumo de drogas.

Responsabilidades de la coordinación general del trabajo sobre el uso de drogas subordinado al suplente. Director de UPR Yakimenko V.K., su desarrollo, mantenimiento, la organización de la gestión de la red se lleva a cabo por el ITC del Colegio.

6.2 Administración de drogas

La gestión de la red se lleva a cabo mediante la administración de medicamentos.

La administración de la red local de la unidad estructural es realizada por los empleados del ITC.

La administración de medicamentos consiste en:

administrador de LAN: gestiona el funcionamiento de los servidores de LAN; Ingenieros de PM: coordinan el trabajo sobre el funcionamiento del hardware y el software; asistente de laboratorio: proporciona funciones auxiliares para medicamentos.

Las funciones y responsabilidades se fijan en la descripción del trabajo.

6.3 Mantenimiento y mantenimiento de rutina.

6.3.1 Archivo de datos

El archivado de datos es realizado por los administradores del sistema de los servidores. El administrador del sistema del servidor es responsable de la recuperación de datos en caso de accidente o mal funcionamiento de los sistemas de información. Los datos se pueden archivar diariamente, semanalmente, mensualmente, dependiendo del tipo de información archivada según lo programado.

Cuando se realizan cambios significativos en la estructura de directorios de los servidores LAN, la creación de nuevos clientes, pero al menos una vez al mes, los servidores principales archivan la información del sistema y la estructura de directorios.

Los kits de medios extraíbles con archivos se almacenan en una caja fuerte sellada, cuyas claves se encuentran solo en el ingeniero jefe.

6.3.2 Trabajo periódico

En PM, se está trabajando constantemente para mantener el equipo en condiciones de trabajo.

6.3.3 Trabajo no periódico

El mantenimiento programado no periódico se lleva a cabo de acuerdo con el plan desarrollado por el administrador del medicamento. Pueden incluir la reconfiguración de la red, la instalación de sistemas operativos de red, la creación de redes virtuales y otros mantenimientos programados, cuya necesidad está determinada por la administración de la LAN. El administrador del medicamento acuerda la parte del calendario del plan de mantenimiento programado con el suplente. Director de UPR Yakimenko V.K. El mantenimiento de rutina no periódico se registra en el diario de mantenimiento de rutina.

6.4 Informes

Para documentar los recursos de un medicamento, su configuración, las formas de acceder a sus recursos, garantizar la seguridad y administrar eficazmente los recursos de información, la administración de medicamentos realiza los siguientes informes: un mapa de la topología de los medicamentos; pasaporte del servidor; Tarjeta de estación LAN; diario de mantenimiento de rutina. El mapa de la topología de la LAN es un plano de la LAN con las líneas de cableado indicadas en ellas, la ubicación de los servidores, centros de red, otros equipos activos, el diseño de las estaciones conectadas y sus características. El pasaporte del servidor incluye una descripción de las características técnicas de la computadora y las tarjetas de red; nombre y versión del sistema operativo de la red; el número de posibles clientes que trabajan simultáneamente; Nombre del servidor de red Dirección de red del servidor lista de productos de software y sistemas de información instalados en el servidor (nombre, versión). En una sección separada del pasaporte, se registran las averías y el mal funcionamiento que ocurrieron en el servidor.

El administrador del sistema compila y mantiene el pasaporte del servidor. Es posible mantener un pasaporte del servidor en formato electrónico en forma cifrada y firmado con una firma electrónica. El almacenamiento de la versión electrónica del pasaporte del servidor en el servidor está prohibido. Una tarjeta de una estación LAN incluye el tipo de computadora, el nombre y la versión del sistema operativo, el tipo de interfaz de red y la ubicación de la estación. La tarjeta de estación se llena después de que la estación está conectada a la estación.

6.5 Operación de red en modo de emergencia

Para proteger la LAN de cortes de energía, los servidores de LAN y los centros de red están equipados con fuentes de alimentación ininterrumpida, cuya potencia en caso de un corte de energía proporciona al menos la capacidad de que los usuarios completen correctamente las tareas, salgan de la red y detengan el servidor.

Unidades de disco duro con un volumen total del 20% del espacio de disco en funcionamiento de los servidores principales. En caso de posibles situaciones de emergencia, el administrador de medicamentos desarrolla planes de acción detallados para la administración de medicamentos. Los planes deben prever la restauración del rendimiento de la red en el tiempo tecnológicamente más corto posible.

6.6 Responsabilidad de la administración de drogas.

El acceso de los funcionarios de la administración de drogas a la información que circula en la red está determinado por la necesidad técnica y tecnológica. Los funcionarios de la administración de drogas tienen prohibido el uso indebido de la información a la que obtienen acceso en relación con el desempeño de sus funciones. Todos los funcionarios de la administración de medicamentos otorgan obligaciones de no divulgación para la información que circula en la red, así como información sobre la topología, composición, equipo del medicamento, reglas de protección aceptadas, contraseñas, composición, nombres de red y derechos de usuario, y otra información tecnológica y técnica. La administración de medicamentos es administrativamente responsable de la estricta implementación de los requisitos de este Reglamento, otras reglamentaciones regulatorias y técnicas que rigen el funcionamiento de la red, para el funcionamiento ininterrumpido y confiable de los medicamentos.

7. Reglas de seguridad

7.1 Virus informáticos

La Administración de Medicamentos está obligada a tomar todas las medidas tecnológicas y organizativas técnicas necesarias para evitar la penetración de virus informáticos en los medicamentos. Para este propósito, se instala un software antivirus especializado. Además, antes de mover archivos de varios medios de almacenamiento al archivo de datos, es imprescindible que el usuario verifique estos medios en busca de virus. Todo el correo electrónico también se escanea automáticamente en el servidor de correo electrónico principal. En caso de finalización forzada del análisis antivirus, el usuario es administrativamente responsable de posibles "infecciones" de virus. El administrador principal del medicamento está desarrollando planes de emergencia para la administración del medicamento en caso de una "infección" viral de la red.

7.2 Restricciones en las acciones del usuario

Para cada cliente, el administrador del sistema LAN establece una serie de restricciones.

Los usuarios tienen prohibido informar a terceros sobre los nombres de los clientes y las contraseñas que conocen, o intentar obtener acceso no autorizado a los recursos de drogas. Al finalizar las tareas de la red, el usuario debe salir de la red para liberar recursos de la red.

7.3 Requisitos de calificación para usuarios

Antes de recibir un nombre de red y contraseña, el usuario de LAN debe saber:

dispositivo general de una computadora personal y el propósito de sus partes principales;

reglas para encender y apagar la computadora personal y el equipo periférico conectado a ella, reglas de seguridad cuando se trabaja en una computadora personal; principios generales: trabaje con el shell del usuario del sistema operativo instalado en esta computadora personal.

7.4 Responsabilidad del usuario

Por la violación de los requisitos de esta disposición y las instrucciones para usar una PC, se aplican sanciones disciplinarias a los usuarios de GOU SPO NEPK conectados a las drogas. Las sanciones son impuestas por el supervisor inmediato, cuya competencia incluye la imposición de sanciones, a propuesta de la Administración de Drogas.

7.5 Requisitos para equipos incluidos en la red

El equipo incluido en las drogas es un equipo que, durante el funcionamiento normal, puede afectar los flujos de información y controlar los flujos de drogas. El equipo está conectado a las drogas exclusivamente por ingenieros farmacéuticos. El equipo debe cumplir con la documentación de diseño del medicamento. La Administración de Medicamentos determina los requisitos para el tipo de equipo y las características técnicas.

Pasaporte de red

1. Características generales

· Ubicación: LLC "Orden"

· Nombre de la red: ORDER.LOCAL

· Estado de la red: red corporativa

· Propósito de la red: educativo

· Número de servidores:

Controlador de dominio, servidor de archivos: 1

Servidor de archivos: 1

Servidores terminales: 2

Servidor proxy: 1

· Número de clases de visualización: 6

· Número de estaciones de trabajo: 77

· Número de computadoras de oficina que sirven a la red local: 3

· Conexión a Internet: módem ADSL

2. Configuración de red

Velocidad de datos

· Para la transferencia de datos entre servidores de red y conmutadores, se utilizan líneas con una velocidad de transferencia de datos de 1 Gb / s

· Para la transmisión de datos a estaciones de trabajo de red desde conmutadores, se utilizan líneas con una velocidad de transferencia de datos de 100 Mb / s

Tipos de información transmitida

· Datos necesarios para la operación en modo terminal a través de RDP

· Datos de usuario (archivos) a través de TCP / IP

Número de suscriptores de la red

· La red consta de 77 estaciones de trabajo, con 4 servidores.

· Hay un portal de internet

Elementos de red

Conmutador AT8326GB (# 4)

Conmutador AT-GS908GB

Módem LAN ZyXEL OMNI ADSL

Hub Compex PS2216

Hub Compex DS2216

3. Seguridad

Para garantizar la seguridad de la red, se utiliza el siguiente conjunto de programas:

· Configuraciones internas de módems y conmutadores

En las estaciones de trabajo, se proporciona protección mediante perfiles de usuario especiales y cubiertas de terminales que restringen el acceso a la configuración del sistema. El acceso a la configuración del BIOS está protegido por contraseña.

4. Copia de seguridad

Para guardar copias de seguridad de los discos del sistema de servidores y estaciones de trabajo, datos de usuario, se utiliza el programa Acronis True Image.

Las copias de seguridad de los discos del sistema y los datos del usuario se almacenan en todos los servidores de la red.

PARTE PRÁCTICA

Declaración del problema.

Cuando realicé una pasantía en Order LLC, me dieron la tarea de desarrollar una aplicación de contabilidad de inventario. Aquí, como en muchas empresas, hay un almacén donde se realiza cierto trabajo.

Cada compañía, institución al menos una vez al año antes de preparar los estados financieros debe realizar un inventario de sus propios activos y pasivos. Dado que este tema siempre es relevante, en este artículo consideraremos los principales aspectos esenciales de la realización de un inventario de organizaciones no presupuestarias.

Un inventario es un control de los bienes y pasivos de una organización contando, midiendo y pesando. Es una forma de refinar los indicadores contables y el control posterior sobre la seguridad de la propiedad de la organización.

Para garantizar la fiabilidad de los datos contables y los estados financieros, las organizaciones deben realizar un inventario de propiedades y pasivos, durante el cual se verifica y documenta su presencia, condición y evaluación.

Todos los bienes de la organización, independientemente de su ubicación y todo tipo de obligaciones financieras, están sujetos a inventario.

Dependiendo del alcance de la verificación de la propiedad y los pasivos, las organizaciones distinguen entre inventarios completos y parciales. Un inventario completo cubre todos los tipos de propiedad y obligaciones financieras de la organización, sin excepción. Parcial cubre uno o más tipos de propiedad y pasivos, por ejemplo, solo efectivo, materiales, etc.

Además, los inventarios son planificados y repentinos.

El jefe de la organización determina el procedimiento (el número de inventarios en el año de informe, las fechas de su conducta, la lista de propiedades y pasivos verificados en cada uno de ellos, etc.) del inventario, a menos que el inventario sea necesario. Casos de inventario obligatorio:

Transferencia de propiedad para alquiler, redención, venta, así como la transformación de una empresa unitaria estatal o municipal;

Preparación de estados financieros anuales (excepto para propiedades, cuyo inventario se realizó no antes del 1 de octubre del año de referencia). Se puede realizar un inventario de activos fijos una vez cada tres años, fondos de la biblioteca, una vez cada cinco años;

Cambio de personas materialmente responsables;

Identificación de robo, abuso o daño a la propiedad;

Casos de desastres naturales, incendios u otras situaciones de emergencia causadas por condiciones extremas;

Reorganización o liquidación de la organización;

Otros casos

Los objetos del inventario son: activos fijos, activos intangibles, inversiones financieras, inventarios, bienes terminados, bienes, otros inventarios, efectivo, otros activos financieros, cuentas por pagar, préstamos bancarios, préstamos, reservas.

Realizar un inventario en la organización crea una comisión de inventario permanente. La comisión incluye representantes de la administración de la organización, empleados del servicio de contabilidad, otros especialistas (ingenieros, economistas, técnicos, etc.). La comisión puede incluir representantes del servicio de auditoría interna de la organización, organizaciones de auditoría independientes.

Antes de verificar la disponibilidad real de la propiedad, el comité de inventario debe recibir lo último en el momento de la recepción del inventario y los documentos o informes de gastos sobre el movimiento de activos materiales y efectivo.

Antes del inventario llevar a cabo medidas preparatorias. Los valores de los materiales se ordenan y apilan de acuerdo con los nombres, grados, tamaños; en los lugares de almacenamiento se publican etiquetas con cantidad, masa o medida de los valores verificados. Todos los documentos sobre la recepción y el gasto de valores deben procesarse y registrarse en los registros de contabilidad analítica. Antes del comienzo del inventario, se toma un recibo de cada persona o grupo de personas responsables de la preservación de los valores. El recibo se incluye en el encabezado del formulario: una lista de inventario o acto de inventario, que registra información sobre la disponibilidad real de la propiedad y la realidad de las obligaciones financieras registradas.

Cada inventario (acto) se compila en al menos dos copias y se documenta de manera uniforme. Los formularios son obligatorios para el uso por parte de las organizaciones de todas las formas de propiedad. En la tabla 1 puede ver los nombres de los formularios y sus números.

El jefe de la organización debe crear condiciones que aseguren una verificación completa y precisa de la disponibilidad real de la propiedad a tiempo.

Según la tarea, la base de datos debe contener:

Número de artículo;

Nombre del producto;

Unidad de medida;

Cantidad (de hecho);

Cantidad (sobre)

Cantidad (después de la contabilidad);

Monto (después de la contabilidad);

Presentar su buen trabajo a la base de conocimiento es fácil. Use el formulario a continuación

Los estudiantes, los estudiantes de posgrado, los jóvenes científicos que utilizan la base de conocimientos en sus estudios y trabajos le estarán muy agradecidos.

Publicado en http://www.allbest.ru/

CONCEPTOS BÁSICOS

Red de área local: una red de computadoras que generalmente cubre un área relativamente pequeña o un pequeño grupo de edificios (hogar, oficina, empresa, instituto). También hay redes locales, cuyos nodos están geográficamente separados a distancias de más de 12.500 km (estaciones espaciales y centros orbitales)

Topología de red: una forma de describir la configuración de red, el diseño y la conexión de los dispositivos de red.

La topología de red puede ser:

Físico: describe la ubicación real y la comunicación entre los nodos de la red.

Lógico: describe la circulación de la señal en el marco de la topología física.

Topología de la información: describe la dirección de los flujos de información transmitidos a través de la red.

La gestión de intercambio es el principio de transferir el derecho a usar la red.

Switch: un dispositivo diseñado para conectar varios nodos de una red informática dentro del mismo segmento de red. A diferencia de un concentrador, que distribuye el tráfico desde un dispositivo conectado a todos los demás, el conmutador transfiere datos solo directamente al destinatario, con la excepción del tráfico de difusión a todos los nodos de la red. Esto mejora el rendimiento y la seguridad de la red, eliminando la necesidad de que otros segmentos de la red (y la capacidad) procesen datos que no estaban destinados a ellos.

El conmutador funciona en la capa del canal 2 del modelo OSI y, por lo tanto, en el caso general, solo puede combinar los nodos de la misma red por sus direcciones MAC.

Modelos OSI: un modelo de red abstracto para comunicaciones y desarrollo de protocolos de red. Ofrece un vistazo a una red informática en términos de medidas. Cada dimensión sirve su parte del proceso de interacción. Gracias a esta estructura, la colaboración del equipo y el software de la red se vuelve mucho más simple y transparente.

Un sistema operativo es un conjunto de programas de control y procesamiento que, por un lado, actúan como una interfaz entre los dispositivos del sistema informático y los programas de aplicación, y por otro lado, están diseñados para controlar dispositivos, administrar procesos informáticos, distribuir eficientemente los recursos informáticos entre procesos informáticos y organizar de manera confiable informática Esta definición se aplica a la mayoría de los sistemas operativos modernos de uso general.

Interfaz de red: un punto de conexión entre la computadora de un usuario y una red privada o pública

Un servidor DHCP es un protocolo de red que permite a las computadoras obtener automáticamente la dirección IP y otros parámetros necesarios para operar en una red TCP / IP. Este protocolo funciona de acuerdo con el modelo cliente-servidor. Para la configuración automática, la computadora cliente en la etapa de configuración del dispositivo de red accede al llamado servidor DHCP y recibe de él los parámetros necesarios. El administrador de la red puede especificar el rango de direcciones distribuidas por el servidor entre las computadoras. Esto evita la configuración manual de las computadoras en red y reduce los errores. DHCP se usa en la mayoría de las redes TCP / IP más grandes (y no tan grandes). DHCP es una extensión del protocolo BOOTP que se utilizó anteriormente para proporcionar estaciones de trabajo sin disco con direcciones IP cuando se inician. DHCP mantiene compatibilidad con versiones anteriores de BOOTP. El estándar del protocolo DHCP fue adoptado en octubre de 1993. La versión actual del protocolo (marzo de 1997) se describe en RFC 2131. La nueva versión de DHCP, diseñada para su uso en un entorno IPv6, se llama DHCPv6 y se define en RFC 3315 (julio de 2003). DHCP proporciona tres métodos para distribuir direcciones IP:

Distribución manual. Con este método, el administrador de red asigna la dirección de hardware (generalmente la dirección MAC) de cada computadora cliente a una dirección IP específica. De hecho, este método de asignación de direcciones difiere de la configuración manual de cada computadora solo en que la información de la dirección se almacena centralmente (en el servidor DHCP) y, por lo tanto, es más fácil de cambiar si es necesario.

Distribucion automatica. Con este método, a cada computadora se le asigna una dirección IP permanente del rango especificado por el administrador para uso constante.

Asignación dinámica Este método es similar a la distribución automática, excepto que la dirección se emite a la computadora no para uso permanente, sino por un cierto período. Esto se llama una dirección de alquiler. Una vez que vence el contrato de arrendamiento, la dirección IP se considera nuevamente gratuita y el cliente debe solicitar una nueva (sin embargo, puede ser la misma).

Además de la dirección IP, DHCP también puede proporcionar al cliente los parámetros adicionales necesarios para el funcionamiento normal de la red. Estas opciones se denominan opciones de DHCP. Se puede encontrar una lista de opciones estándar en RFC 2132.

Algunas de las opciones más utilizadas son:

La dirección IP predeterminada del enrutador

Máscara de subred

Direcciones del servidor DNS

Nombre de dominio DNS

Algunos proveedores de software pueden definir sus propias opciones adicionales de DHCP. DHCP es un protocolo cliente-servidor, es decir, un cliente DHCP y un servidor DHCP participan en su trabajo. Los datos se transmiten utilizando el protocolo UDP, mientras que el servidor recibe mensajes de clientes en el puerto 67 y envía mensajes a clientes en el puerto 68. Algunas implementaciones del servicio DHCP pueden actualizar automáticamente los registros DNS correspondientes a las computadoras del cliente cuando se les asignan nuevas direcciones. Esto se realiza utilizando el protocolo de actualización de DNS descrito en RFC 2136.

FIREWALL: un complejo de hardware o software que monitorea y filtra los paquetes de red que lo atraviesan en varios niveles del modelo OSI de acuerdo con las reglas especificadas.

IPFW es un firewall que se ha integrado en FreeBSD desde la versión 2.0. Con él, puede, por ejemplo, calcular el tráfico de acuerdo con las reglas razonables basadas en los datos de los encabezados de paquetes de los protocolos de pila TCP / IP, procesar paquetes con programas externos y ocultar toda la red en una computadora.

VLAN: (Red de área local virtual) es un grupo de hosts con un conjunto común de requisitos que interactúan como si estuvieran conectados a un dominio de difusión, independientemente de su ubicación física. Una VLAN tiene las mismas propiedades que una red de área local física, pero permite que las estaciones finales se agrupen incluso si no están en la misma red física. Dicha reorganización se puede realizar en función del software en lugar de dispositivos que se mueven físicamente. En los dispositivos Cisco, VTP (Protocolo de enlace troncal VLAN) proporciona dominios VLAN para simplificar la administración. VTP también purga el tráfico al dirigir el tráfico VLAN solo a aquellos conmutadores que tienen puertos VLAN de destino (función de poda VTP). Los switches Cisco utilizan principalmente el protocolo ISL (Inter-Switch Link) para garantizar la interoperabilidad de la información. De manera predeterminada, cada puerto del conmutador tiene una VLAN1 de administración o una VLAN de administración. La red de administración no se puede eliminar, sin embargo, se pueden crear VLAN adicionales y se pueden asignar puertos adicionales a estas VLAN alternativas. La VLAN nativa es un parámetro de cada puerto que determina el número de VLAN que reciben todos los paquetes sin etiquetar.

Un convertidor de medios es un dispositivo que convierte un medio de propagación de señal de un tipo a otro. El medio más común para la propagación de señales son los cables de cobre y los cables ópticos. Además, el medio se llama medio de propagación de señales, aunque no lo es, ya que el aire no participa directamente en la propagación de ondas electromagnéticas de alta frecuencia.

Un multiplexor es un dispositivo que permite, utilizando haces de luz con diferentes longitudes de onda y una rejilla de difracción (fase, amplitud), transmitir varios flujos de datos diferentes simultáneamente en la misma línea de comunicación.

FreeBSD es un sistema operativo gratuito similar a Unix, un descendiente de AT&T Unix de la línea BSD creada en la Universidad de Berkeley. FreeBSD se ejecuta en sistemas x86 compatibles con PC, incluyendo Microsoft Xbox, así como DEC Alpha, Sun UltraSPARC, IA-64, AMD64, PowerPC, NEC PC-98, ARM.

La red VPN es una red lógica creada sobre otra red, por ejemplo, Internet. A pesar de que las comunicaciones se llevan a cabo a través de redes públicas, utilizando protocolos inseguros, el cifrado crea canales de intercambio de información que están cerrados para los extraños. VPN le permite combinar, por ejemplo, varias oficinas de la organización en una sola red utilizando canales no controlados para la comunicación entre ellas.

Un servidor web es un servidor que acepta solicitudes HTTP de clientes, generalmente navegadores web, y les da respuestas HTTP, generalmente junto con una página HTML, imagen, archivo, flujo de medios u otros datos. El servidor web se llama como software que realiza las funciones de un servidor web y directamente la computadora

MySQL es un sistema de gestión de bases de datos (DBMS) gratuito. MySQL es propiedad de Oracle Corporation, que lo adquirió junto con Sun Microsystems, una compañía adquirida que desarrolla y mantiene la aplicación. Distribuido bajo la Licencia Pública General GNU y bajo su propia licencia comercial, para elegir. Además, los desarrolladores crean funcionalidad por orden de usuarios con licencia, gracias a ese orden, apareció un mecanismo de replicación en casi las primeras versiones.

PhpMyAdmin es una aplicación web de código abierto escrita en PHP y que representa una interfaz web para administrar MySQL DBMS. phpMyAdmin le permite administrar un servidor MySQL a través de un navegador, ejecutar comandos SQL y ver el contenido de tablas y bases de datos. La aplicación es muy popular entre los desarrolladores web, ya que le permite administrar el DBMS MySQL sin ingresar directamente comandos SQL, proporcionando una interfaz amigable.

Un servidor de correo es un programa de computadora que transmite mensajes de una computadora a otra. Por lo general, el servidor de correo funciona detrás de escena y los usuarios tratan con otro programa: el cliente de correo electrónico (agente de usuario en inglés, MUA).

Exim es un agente de mensajería utilizado en los sistemas operativos de la familia Unix. La primera versión fue escrita en 1995 por Philip Hazel para su uso como sistema postal en la Universidad de Cambridge. Exim tiene licencia bajo la GPL, y cualquiera es libre de descargarlo, usarlo y modificarlo.

SNMP es un protocolo de administración de redes de comunicación basado en la arquitectura TCP / IP. Basado en el concepto TMN en 1980-1990. Varios organismos de normalización han desarrollado una serie de protocolos para gestionar redes de transmisión de datos con un espectro diferente de implementación de funciones TMN. Un tipo de dicho protocolo de gestión es SNMP. Además, esta tecnología está diseñada para proporcionar administración y control de dispositivos y aplicaciones en la red de comunicación mediante el intercambio de información de administración entre agentes ubicados en dispositivos de red y administradores ubicados en estaciones de control. SNMP define una red como una colección de estaciones de administración de red y elementos de red (máquinas host, puertas de enlace y enrutadores, servidores de terminal) que en conjunto proporcionan comunicaciones administrativas entre estaciones de administración de red y agentes de red.

Cacti es una aplicación web de código abierto, el sistema le permite construir gráficos usando RRDtool. Cacti recopila estadísticas para intervalos de tiempo específicos y le permite mostrarlas en forma gráfica. La mayoría de las plantillas estándar se utilizan para mostrar estadísticas sobre la carga del procesador, la asignación de RAM, el número de procesos en ejecución y el uso del tráfico entrante / saliente.

Grupo de IP: una colección de direcciones IP consecutivas dentro de la red informática TCP / IP.

Un servidor proxy es un servicio en redes informáticas que permite a los clientes realizar solicitudes indirectas a otros servicios de red. Primero, el cliente se conecta al servidor proxy y solicita un recurso (por ejemplo, correo electrónico) ubicado en otro servidor. Luego, el servidor proxy se conecta al servidor especificado y recibe el recurso del mismo, o devuelve el recurso desde su propia caché (en los casos en que el proxy tiene su propia caché). En algunos casos, el servidor proxy puede modificar una solicitud del cliente o una respuesta del servidor para ciertos fines. Además, un servidor proxy le permite proteger la computadora cliente de algunos ataques de red.

MPLS es un mecanismo de transferencia de datos que emula varias propiedades de redes con conmutación de circuitos en la parte superior de las redes con conmutación de paquetes. MPLS opera a un nivel que podría ubicarse entre la segunda (canal) y la tercera (red) capas del modelo OSI, y por lo tanto, generalmente se denomina protocolo de segunda capa y media (nivel 2.5). Fue desarrollado con el objetivo de proporcionar un servicio universal de transferencia de datos tanto para clientes de redes con conmutación de circuitos como para redes con conmutación de paquetes. Con MPLS, puede transferir tráfico de una gran variedad de naturaleza, como paquetes IP, ATM, Frame Relay, SONET y tramas Ethernet.