Угрозы информационной безопасности. Классификация угроз

Построение надежной защиты информационной системе организации невозможно без предварительного анализа возможных угроз безопасности системы.

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Угрозами информационной безопасности называются потенциальные источники нежелательных событий, которые могут нанести ущерб ресурсам информационной системы.

Все угрозы безопасности, направленные против программных и технических средств информационной системы, в конечном итоге оказывают влияние на безопасность информационных ресурсов и приводят к нарушению основных свойств хранимой и обрабатываемой информации.

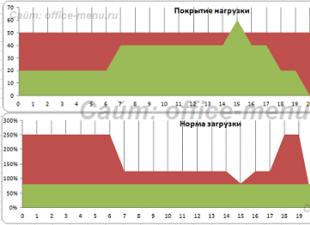

Угрозы информационной безопасности различают по следующим основным признакам (рис. 5.3)

По характеру возмущающих воздействий на систему угрозы разделяются на случайные или непреднамеренные и умышленные . Источником непреднамеренных угроз могут быть выход из строя аппаратных средств, неправильные действия работников информационной системы или ее пользователей, непреднамеренные ошибки в программном обеспечении и т.д. Такие угрозы следует держать во внимании, так как ущерб от них может быть значительным.

Умышленные угрозы в отличие от случайных преследуют цель нанесения ущерба управляемой системе или пользователям. Это делается нередко ради получения личной выгоды. Человека, пытающегося нарушить работу информационной системы или получить несанкционированный доступ к информации, обычно называют взломщиком, а иногда «компьютерным пиратом» (хакером).

По характеру нанесенного ущерба умышленные угрозы подразделяют на пассивные и активные .

Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов ИС, не оказывая при этом влияния на ее функционирование. Например, несанкционированный доступ к базам данных, прослушивание каналов связи и т.д.

Активные угрозы имеют целью нарушение нормального функционирования ИС путем целенаправленного воздействия на ее компоненты. К активным угрозам относятся, например, вывод из строя компьютера или его операционной системы, искажение сведений в базах данных, разрушение ПО компьютеров, нарушение работы линий связи и т.д. Источником активных угроз могут быть действия взломщиков, вредоносные программы и т.п.

По области возникновения умышленные угрозы подразделяются также на внутренние (возникающие внутри управляемой организации) и внешние .

Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом.

Внешние угрозы могут определяться злонамеренными действиями конкурентов, экономическими условиями и другими причинами (например, стихийными бедствиями).

По данным зарубежных источников, получил широкое распространение промышленный шпионаж - это наносящие ущерб владельцу коммерческой тайны незаконные сбор, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем.

По способу реализации можно выделить классы угроз безопасности, направленных против информационных ресурсов:

Угрозы, реализуемые либо воздействием на программное обеспечение и конфигурационную информацию системы , либо посредством некорректного использования системного и прикладного программного обеспечения;

Угрозы, связанные с выходом из строя технических средств системы , приводящим к полному или частичному разрушению информации, хранящейся и обрабатываемой в системе;

Угрозы, обусловленные человеческим фактором и связанные с некорректным использованием сотрудниками программного обеспечения или с воздействием на технические средства, в большей степени зависят от действий и "особенностей" морального поведения сотрудников;

Угрозы, вызванные перехватом побочных электромагнитных излучений и наводок, возникающих при работе технических средств системы, с использованием специализированных средств технической разведки.

Рис.5.3. Классификация угроз информации

Утечка конфиденциальной информации - это бесконтрольный выход конфиденциальной информации за пределы ИС или круга лиц, которым она была доверена по службе или стала известна в процессе работы. Эта утечка может быть следствием:

Разглашения конфиденциальной информации;

Ухода информации по различным, главным образом техническим, каналам;

Несанкционированного доступа к конфиденциальной информации различными способами.

Разглашение информации ее владельцем или обладателем есть умышленные или неосторожные действия должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе или по работе, приведшие к ознакомлению с ним лиц, не допущенных к этим сведениям.

Возможен бесконтрольный уход конфиденциальной информации по визуально-оптическим, акустическим, электромагнитным и другим каналам.

Несанкционированный доступ - это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Наиболее распространенными путями несанкционированного доступа к информации являются:

Перехват электронных излучений;

Применение подслушивающих устройств (закладок);

Дистанционное фотографирование;

Перехват акустических излучений и восстановление текста

принтера;

Чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

Копирование носителей информации с преодолением мер защиты;

Маскировка под зарегистрированного пользователя;

Маскировка под запросы системы;

Использование программных ловушек;

Использование недостатков языков программирования и операционных систем;

Незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ к информации;

Злоумышленный вывод из строя механизмов защиты;

Расшифровка специальными программами зашифрованной информации;

Информационные инфекции.

Перечисленные пути несанкционированного доступа требуют достаточно больших технических знаний и соответствующих аппаратных или программных разработок со стороны взломщика. Например, используются технические каналы утечки - это физические пути от источника конфиденциальной информации к злоумышленнику, посредством которых возможно получение охраняемых сведений.

Однако есть и достаточно примитивные пути несанкционированного доступа:

Хищение носителей информации и документальных отходов;

Инициативное сотрудничество;

Склонение к сотрудничеству со стороны взломщика;

Выпытывание;

Подслушивание;

Наблюдение и другие пути.

Любые способы утечки конфиденциальной информации могут привести к значительному материальному и моральному ущербу как для организации, где функционирует ИС, так и для ее пользователей.

Довольно большая часть причин и условий, создающих предпосылки и возможность неправомерного овладения конфиденциальной информацией, возникает из-за элементарных недоработок руководителей организаций и их сотрудников.

Например, к причинам и условиям, создающим предпосылки для утечки коммерческих секретов, могут относиться:

Недостаточное знание работниками организации правил защиты конфиденциальной информации и непонимание необходимости их тщательного соблюдения;

Использование неаттестованных технических средств обработки конфиденциальной информации;

Слабый контроль за соблюдением правил защиты информации правовыми, организационными и инженерно-техническими мерами;

Текучесть кадров, в том числе владеющих сведениями, составляющими коммерческую тайну;

Организационные недоработки, в результате которых виновниками утечки информации являются сотрудники.

Большинство из перечисленных технических путей несанкционированного доступа поддаются надежной блокировке при правильно разработанной и реализуемой на практике системе обеспечения безопасности. Но борьба с информационными инфекциями представляет значительные трудности, так как существует и постоянно разрабатывается огромное множество вредоносных программ, цель которых - порча информации в базах данных и программном обеспечении компьютеров. Большое число разновидностей этих программ не позволяет разработать постоянных и надежных средств защиты против них.

Утечка информации - неправомерный выход конфиденциальной информации за пределы защищаемой зоны ее функционирования или установленного круга лиц, результатом которого является получение информации лицами, не имеющими к ней санкционированного доступа.

В соответствии с Положением о порядке обращения со служебной информацией ограниченного распространения (Утверждено Постановлением Совета Министров Республики Беларусь от 15.02.1999 №237) , необходимость соблюдения режима конфиденциальности информации может касаться тех сведений, распространение которых в соответствии с действующими законодательными актами организации считают нежелательным в интересах обеспечения своей деятельности.

Утечка конфиденциальной информации может выражаться в потере конкурентных преимуществ, упущенной коммерческой выгоде, санкциях со стороны регулирующих органов, административной и уголовной ответственности за раскрытие персональных данных, ухудшении морального климата в коллективе вследствие раскрытия информации о заработной плате работников, планируемых кадровых перестановках и т. п. Несмотря на то, что несанкционированное раскрытие информации является во многих случаях административно и уголовно наказуемым деянием, в условиях, когда информационное законодательство Республики Беларусь еще полностью не сформировано, а процессы законотворчества сильно отстают от уровня развития информационных технологий, возникают существенные трудности в обеспечении юридической защиты интересов собственников конфиденциальной информации.

Следует отметить, что для организаций государственной и негосударственной форм собственности способы защиты конфиденциальных сведений могут различаться не только в силу существующей в них делопроизводственной практики, но и в силу того, что защищаемая информация может попадать под действие законодательных актов, имеющих различную силу для организаций и предприятий государственного и негосударственного профиля. К примеру, Положение об обращении со служебной информацией ограниченного распространения (Утверждено Постановлением Совета Министров Республики Беларусь от 15.02.1999 №237) имеет отношение только к документации государственных организаций. Правила же защиты конфиденциальных сведений в коммерческих организациях устанавливаются в большинстве случаев их собственником (владельцем) и основываются на других нормативных правовых актах, таких как, например, Положение о коммерческой тайне.

Количество потенциальных каналов утечки информации достаточно велико. Наиболее распространенные из них относятся к категории неумышленного раскрытия информации сотрудниками по причине неосведомленности или недисциплинированности. Отсутствие представлений о правилах работы с конфиденциальными документами, неумение определить, какие документы являются конфиденциальными, и просто обычные разговоры между сотрудниками -- все это может привести к рассекречиванию данных.

Умышленный «слив» информации встречается значительно реже, зато осуществляется целенаправленно и с наиболее опасными последствиями для организации.

С учетом множественности категорий и каналов утечки информации становится очевидно, что в большинстве случаев проблему утечки нельзя решить каким-либо простым способом, тем более избавиться от нее окончательно. Кроме того, реализация любых мер по ограничению доступа к информации или ее распространению потенциально снижает эффективность основных бизнес-процессов организации. Это означает, что требуется система организационно-технических мероприятий, позволяющих перекрыть основные каналы утечки информации с определенной степенью надежности и минимизировать существующие риски без значительного снижения эффективности бизнес-процессов. Без такой системы права на юридическую защиту интересов организации как собственника информации нереализуемы.

Система предотвращения утечки конфиденциальной информации включает в себя три основных составляющих: работу с персоналом, политику безопасности, сервисы безопасности.

Основным источником утечки информации из организации является ее персонал. Человеческий фактор способен «свести на нет» любые самые изощренные механизмы безопасности. Это подтверждается многочисленными статистическими данными, свидетельствующими о том, что подавляющее большинство инцидентов безопасности связано с деятельностью сотрудников организации. Неудивительно, что работа с персоналом -- главный механизм защиты.

Ключевые принципы и правила управления персоналом с учетом требований информационной безопасности определены в международном стандарте ISO/IEC 17799:2000 и сводятся к необходимости выполнения определенных требований безопасности, повышения осведомленности сотрудников и применения мер пресечения к нарушителям.

При работе с персоналом необходимо соблюдать следующие требования безопасности:

- 1. Ответственность за информационную безопасность должна быть включена в должностные обязанности сотрудников, включая ответственность за выполнение требований политики безопасности, за ресурсы, процессы и мероприятия по обеспечению безопасности.

- 2. Должны проводиться соответствующие проверки сотрудников при приеме на работу, включая характеристики и рекомендации, полноту и точность резюме, образование и квалификацию, а также документы, удостоверяющие личность.

- 3. Подписание соглашения о неразглашении конфиденциальной информации кандидатом должно быть обязательным условием приема на работу.

- 4. Требования информационной безопасности, предъявляемые к сотруднику, должны быть отражены в трудовых соглашениях. Там же должна быть прописана ответственность за нарушение безопасности.

В некоторых организациях существуют отделы по работе с конфиденциальной документацией. Для начальника такого отдела разрабатывается специальная должностная инструкция. (Приложение 3)

Также в организации должен быть разработан соответствующий дисциплинарный процесс, проводимый в отношении нарушителей безопасности и предусматривающий расследование, ликвидацию последствий инцидентов и адекватные меры воздействия.

При определении мер пресечения следует ориентироваться на положения действующего законодательства.

Иногда “обиженные” бывшие работники с целью отомстить работодателю размещают ценную информацию предприятия в Интернете или в СМИ, делают ее общедоступной иными способами. Кстати, личная неприязнь (в случаях применения к работнику дисциплинарных взысканий либо желания лица отомстить за что-либо) и экономическая выгода работника и/или конкурента -- наиболее типичные мотивы утечки информации. Бывают случаи, когда работник вольно распоряжается ценной информацией, считая, что именно он, а не его работодатель имеет на нее права.

Ценную информацию необходимо охранять (предпринимать юридические, организационные, технические меры), причем, начиная с момента ее постижения, так как в силу ст. 140 Гражданского кодекса Республики Беларусь ценную информацию можно защитить только тогда, когда к ней нет свободного доступа на законном основании и обладатель информации принимает меры к охране ее конфиденциальности.

Конкретный перечень сведений, которые могут быть защищены с помощью норм законодательства о нераскрытой информации, не установлен. Согласно статье 140 ГК Республики Беларусь , защищаться может информация, которая имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к которой нет свободного доступа на законном основании и обладатель которой принимает меры к охране ее конфиденциальности. В статье 1010 ГК Республики Беларусь говорится, что техническая, организационная или коммерческая информация, в том числе секреты производства (“ноу-хау”), может защищаться от незаконного использования, если она неизвестна третьим лицам и если соблюдены условия, установленные пунктом 1 статьи 140 ГК Республики Беларусь.

Из этих норм видно, что достаточно широкий спектр сведений может быть охраняем законодательством. При отнесении той или иной информации к охраняемой целесообразно исходить из ее свойства быть полезной. Вместе с тем необходимо учитывать, что, согласно п. 3 ст. 1010 ГК Республики Беларусь, правила о защите нераскрытой информации не применяются в отношении сведений, которые, в соответствии с законодательством, не могут составлять служебную или коммерческую тайну (сведения о юридических лицах, правах на имущество и сделках с ним, подлежащие госрегистрации, и др.).

В пункте 4 ст. 1010 ГК Республики Беларусь установлено, что право на защиту нераскрытой информации действует до тех пор, пока информация будет иметь действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к ней не будет свободного доступа на законном основании и обладатель информации будет принимать меры к охране ее конфиденциальности.

Относительно последнего условия, то должен быть предпринят комплекс юридических и фактических мер. К первым относится, прежде всего, создание системы локальных нормативных актов, в которых конкретизируется сама конфиденциальная информация или признаки отнесения информации к конфиденциальной, кто вправе ею пользоваться, и т. п. Соответствующие условия и требования нужно предусмотреть в трудовом договоре или контракте с работником. Возможно определение соответствующих условий и в гражданско-правовом договоре.

Возможность принятия юридических мер вытекает непосредственно из трудового и гражданского законодательства. В соответствии с п. 10 ст. 53 Трудового кодекса Республики Беларусь, работник обязан “хранить государственную и служебную тайну, не разглашать без соответствующего разрешения коммерческую тайну нанимателя”. Согласно части 2 пункта 2 ст. 140 ГК Беларуси, лица, незаконными методами получившие информацию, которая составляет служебную или коммерческую тайну, обязаны возместить причиненные убытки.

Такая же обязанность возлагается на работников, разгласивших служебную или коммерческую тайну вопреки трудовому договору, в том числе контракту, и на контрагентов, сделавших это вопреки гражданско-правовому договору.

Необходимо отметить, что недостаточно поставить на документе штамп “конфиденциально” или “не для копирования”, так как фактически ознакомиться с его содержанием при желании может любой сотрудник. Понятно, что в данном случае фактические меры к охране информации не приняты. Таким образом, возникает необходимость создания на предприятии так называемого “конфиденциального делопроизводства” и системы технических мер, с помощью которых можно было бы контролировать доступ к ценной информации.

Возможность применить меры ответственности за разглашение или незаконное использование нераскрытой информации предусмотрена ч. 2 ст. 53 Трудового кодекса Беларуси и п. 2 ст. 140, ст. 1011 ГК Республики Беларусь, ст. 167-9 Кодекса об административных правонарушениях Республики Беларусь, ч. 2-3 ст. 201, статьями 254, 255, 375 Уголовного кодекса Беларуси.

В большинстве случаев речь может идти о возмещении убытков либо взыскании неустойки (если она предусмотрена договором), в случае совершения административного правонарушения или преступления -- о штрафах или лишении свободы.

Возможности по доказыванию фактов неправомерного разглашения или использования охраняемой информации, причинения убытков, а также причинно-следственной связи между ними такие же, как и в любом другом правовом деликте -- показания свидетелей, объяснения сторон, заключения экспертов и т. д.

Любопытно законодательство некоторых стран в данной сфере. Например, в ряде государств наниматель имеет право установить для своих сотрудников запрет на работу в фирмах, прямо конкурирующих с их компанией (причем могут быть перечислены конкретные фирмы) в течение определенного срока после увольнения работника, а также запрет на предоставление определенной информации данным фирмам (например, список клиентов, партнеров).

Как уже было сказано, в организации должно быть разработано положение по защите конфиденциальной информации и соответствующие инструкции. Эти документы должны определять правила и критерии для категорирования информационных ресурсов по степени конфиденциальности (например, открытая информация, конфиденциальная, строго конфиденциальная), правила маркирования конфиденциальных документов и правила обращения с конфиденциальной информацией, включая режимы хранения, способы обращения, ограничения по использованию и передаче третьей стороне и между подразделениями организации.

Особое внимание следует уделить защите электронной конфиденциальной информации. Для электронных документов угроза утраты конфиденциальной информации особенно опасна, так как факт кражи информации практически трудно обнаружить. Утрата конфиденциальной информации, обрабатываемой и хранящейся в компьютерах может быть вызвана следующими факторами:

- · непреднамеренные ошибки пользователей, операторов, референтов, управляющих делами, работников службы конфиденциальной документации (далее - службы КД), системных администраторов и других лиц, обслуживающих информационные системы (самая частая и большая опасность);

- · кражи и подлоги информации;

- · угрозы, исходящие от стихийных ситуаций внешней среды;

- · угрозы заражения вирусами.

В настоящее время в Беларуси и за рубежом ведутся большие работы по созданию автоматизированных систем обработки данных с применением машиночитаемых документов (МЧД), одной из разновидностей которых являются документы со штриховыми кодами. К машиночитаемым относятся товаросопроводительные документы, ярлыки и упаковки товаров, чековые книжки и пластиковые карточки для оплаты услуг, магнитные носители. В связи с этим появились термины "электронные ведомости", "электронные деньги" и т. д.

Наибольшее распространение получают графические шрифты предназначенные для кодирования и регистрации информации в оптическом диапазоне. Здесь имеются три вида: отметки графические, шрифты стилизованные, шрифты кодирования (штриховые коды).

Штриховой код представляет собой чередование темных и светлых полос разной ширины. Информацию несут относительные ширины светлых и темных полос и их сочетания, при этом ширина этих полос строго определена. Темные полосы называют штрихами, а светлые - пробелами (промежутками).

Штриховые коды считываются специальными оптическими считывателями (читающими устройствами) различных типов, включая лазерные, которые, воспринимая штрихи, пробелы и их сочетания, декодируют штриховой код с помощью микропроцессорных устройств, осуществляют заложенные в кодах методы контроля и выдают на табло, в ЭВМ или другие устройства значения этих кодов в определенном алфавите (цифровом, алфавитно-цифровом и пр.).

В настоящее время штриховые коды широко используются в производстве и в торговле товарами, во многих отраслях промышленного производства для идентификации заготовок, изделий, упаковок, обозначения мест хранения, в почтовых ведомствах, транспорте и пр.

Для защиты электронной информации должны быть определены правила предоставления доступа к информационным ресурсам, внедрены соответствующие процедуры и механизмы контроля, в том числе авторизация и аудит доступа.

Ответственность за информационную безопасность организации несет ее руководитель, который делегирует эту ответственность одному из менеджеров.

Решение о предоставлении доступа к конкретным информационным ресурсам должны принимать владельцы этих ресурсов, назначаемые из числа руководителей подразделений, формирующих и использующих эти ресурсы. Кроме того, вопросы предоставления доступа конкретным сотрудникам должны быть согласованы с их непосредственными руководителями.

Подводя итоги, можно сделать следующие выводы:

- - Основным источником утечки информации из организации является ее персонал;

- - За целенаправленное разглашение конфиденциальной информации работник может быть привлечен к административной либо уголовной ответственности;

- - Ответственность за информационную безопасность в организации возлагает на себя руководитель.

Не секрет, что сегодня информация играет гораздо большую роль в жизни любой компании или государственной организации, чем пару десятков лет назад. Кто владеет информацией, тот владеет миром, а кто владеет чужой информацией, тот гораздо лучше подготовлен к конкурентной борьбе, чем его соперники. Чем чреваты сегодня утечки конфиденциальной информации для тех, кто их допускает?

Внедрение новых информационных технологий ставит современные компании в зависимость от информационной системы, а переход на электронные носители информации приводит к необходимости уделять пристальное внимание вопросу информационной безопасности. Любое вмешательство в работу информационной системы: кража, уничтожение или несанкционированный доступ к данным может привести к значительным убыткам компании, а иногда и к ее полной ликвидации, особенно если эти данные касаются ее коммерческих тайн или ноу-хау.

Обеспокоенность внутренними угрозами информационной безопасности обоснованна. Госструктуры и представители бизнес-сектора ставят на первое место утечку информации далеко не случайно, так как негативные последствия этого инцидента очевидны: прямые финансовые убытки, удар по репутации, потеря клиентов. Сравнение индексов обеспокоенности внутренними и внешними угрозами ИБ показывает, что именно инсайдерские риски превалируют в списке наиболее опасных угроз. Более того, наибольший рейтинг опасности приходится на утечку конфиденциальной информации.

Согласно данным портала информационной безопасности Content Security степень опасности внутренних и внешних угроз такова:

- разглашение (излишняя болтливость сотрудников) — 32%;

- несанкционированный доступ путем подкупа и склонения к сотрудничеству со стороны конкурентов и преступных группировок — 24%;

- отсутствие в фирме надлежащего контроля и жестких условий обеспечения информационной безопасности — 14%;

- традиционный обмен производственным опытом — 12%;

- бесконтрольное использование информационных систем — 10%;

- наличие предпосылок возникновения среди сотрудников конфликтных ситуаций, связанных с отсутствием высокой трудовой дисциплины, психологической несовместимостью, случайным подбором кадров, слабой работой кадров по сплочению коллектива — 8%.

Наиболее актуальными и значимыми, как это ни печально, оказываются угрозы, источником которых выступают пользователи системы и ее обслуживающий персонал, то есть сотрудники компаний. Такая тенденция подтверждается не только различными исследованиями крупнейших аудиторских компаний, но и отмечается в ежегодных докладах МВД России, посвященных правонарушениям в сфере информационной безопасности.

В качестве примера можно привести «утечку» клиентской базы в компанию-конкурент вместе с сотрудниками. По неофициальной информации, с такой проблемой столкнулся филиал коммерческого банка ОАО «Уралсиб» в Воронеже, когда в конце 2009 года ряд сотрудников «Уралсиба» перешли работать в Воронежский филиал Банка «Поволжский» забрав с собой клиентскую базу предыдущего работодателя. И клиенты «Уралсиба» с назойливой регулярностью начали получать предложения от нового банка. Это может привести к оттоку клиентов, возможным судебным тяжбам и, конечно же, удару по репутации банка. В «Уралсибе» и банке «Поволжский» эту информацию не комментируют.

Нельзя сказать, что проблема утечек информации появилась совсем недавно — такие вещи, как промышленный шпионаж, переманивание ценных специалистов вместе с их наработками и знаниями и другие подобные действия известны уже достаточно давно. В информационную эпоху возросла их актуальность и значимость, поскольку сегодняшние приемы обработки и хранения информации открывают поистине безграничные возможности для того, кто хочет эту информацию незаконно получить. Ведь если раньше нужно было выносить в буквальном смысле целые шкафы бумажных документов, то сегодня все это можно передать по электронной почте или записать на помещающуюся в карман небольшую флэшку. И объемы информации, которую сегодня можно запросто «слить», только увеличивают значимость угрозы утечек конфиденциальных данных.

Для того чтобы говорить предметно о возможных последствиях утечек информации, нужно, в первую очередь, посмотреть на то, какая информация может вообще «утекать» из компании. Сегодня, как показывает практика, сотрудники как случайно, так и целенаправленно передают за пределы родной организации чаще всего следующие сведения:

- Документы, характеризующие финансовое состояние и планы организации (финансовые отчеты, различная бухгалтерская документация, бизнес-планы, договора и т.д.);

- Персональные данные клиентов и сотрудников организации;

- Технологические и конструкторские разработки, ноу-хау компании и т.п.;

- Внутренние документы (служебные записки, аудиозаписи совещаний, презентации «только для сотрудников» и т.д.);

- Технические сведения, необходимые для несанкционированного доступа в сеть организации третьих лиц (логины и пароли, сведения об используемых средствах защиты и т.п.);

Как видите, интересы инсайдеров — сотрудников, незаконно распространяющих закрытую информацию, к которой они имеют доступ, —; достаточно широки. Во многом то, какая информация интересует конкретного инсайдера, зависит от того, для чего он в будущем собирается эту информацию применить. То есть, к примеру, как правило, инсайдеры, «купленные» конкурентами, больше интересуются бизнес-планами, клиентами и ноу-хау, в то время как сотрудники, желающие отомстить начальству, которое, по их мнению, несправедливо с ними обошлось, более склонны обнародовать документы, которые могут характеризовать в неприглядном свете это начальство или саму компанию (например, жалобы клиентов, записи с совещаний, написанные с ошибками письма в адрес сотрудников и пр.).

Каким именно образом страдает компания от утечек информации в финансовом аспекте, и всякая ли утечка несет за собой денежные последствия? Само собой, утечки информации, в результате которых, например, конкуренты получают доступ к новейшим разработкам компании, несут очень тяжелые последствия для нее, поскольку в результате таких утечек все средства, затраченные на R&D (Research & Development), оказываются фактически подаренными конкурентам. Утечки финансовой документации, особенно в те моменты, когда компания находится, скажем так, не в лучшей форме, также вполне предсказуемо могут нести за собой очень тяжелые последствия, вплоть до банкротства.

На первый взгляд может показаться, что некоторые утечки вполне безвредны, например, те же утечки персональных данных. Но, как показывает практика, именно они становятся наиболее частой причиной убытков компаний из-за утечек информации. Убытки компания получает вследствие судебных исков, предъявляемых пострадавшими из-за утечек физическими лицами, чьи персональные данные подверглись компрометации, а также от штрафов регулирующих органов, занимающихся защитой персональных данных на государственном уровне. В России пока что проблема штрафов не так актуальна, как в западных странах, где даже крупнейшие компании становятся героями новостей о штрафах за утечку персональных данных клиентов или сотрудников. Но уже всего через полгода ситуация в России должна радикально измениться в связи со вступлением в полную силу закона «О персональных данных».

Аналогичным образом приводят к убыткам и утечки внутренних данных, например, тех же служебных записок и презентаций. К прямым убыткам в виде штрафов или компенсаций они, конечно, не ведут, но могут серьезно навредить репутации компании, допустившей подобные утечки. А испорченная репутация автоматически означает упущенную выгоду, поскольку ряд потенциальных клиентов или партнеров могут изменить свои предпочтения в выборе между несколькими конкурирующими компаниями, и причиной подобных изменений может служить как информация, ставшая публичной в результате утечки, так и сам факт подобной утечки конфиденциальных данных.

Таким образом, можно говорить о том, что любая утечка информации несет в себе те или иные негативные экономические последствия для компании. С этим мнением согласны и представители индустрии информационной безопасности, говорящие о том, что безобидных утечек данных не бывает — любая из них несет в себе ущерб для бизнеса, если не сейчас, то в будущем. «Иногда достаточно трудно предсказать, где и когда «выстрелят» те документы, которые инсайдеры вынесли из вашего офиса сегодня, считает Лев Матвеев, генеральный директор компании SearchInform — Бывает, что проходит несколько месяцев, или даже несколько лет, прежде чем информация сделает свое черное дело, попавшись, например, на глаза журналистам или конкурентам. Именно поэтому очень важно защищать данные комплексно, а не делить их на более важные и менее важные. Информация, не предназначенная для публики, должна оставаться закрытой. А значит ее следует защитить от возможных утечек».

Каким образом можно оценить возможный ущерб от утечки конфиденциальных данных? Для начала необходимо свериться со списком возможных источников ущерба:

- Упущенная выгода в результате испорченного имиджа;

- Штрафы со стороны регуляторов;

- Компенсации по судебным искам;

- Снижение котировок акций (для акционерных компаний) в результате попадания на рынок инсайдерской информации;

- Прямые убытки: стоимость разработки технологических решений, стоимость проигранных в результате утечек данных тендеров и т.д.

Каждая утечка информации «ставит галочку» напротив как минимум одного из перечисленных выше пунктов, наиболее серьезные же утечки способны «преподнести» компании весь этот список. Соответственно, общая сумма ущерба от каждой конкретной утечки информации складывается из «цены» каждого источника ущерба.

Конечно, не для всех перечисленных пунктов подсчитать возможную стоимость ущерба достаточно просто. Если, к примеру, штрафы со стороны регуляторов или стоимость технологических разработок подсчитать не так уж сложно, то предсказать, как поведет себя рынок ценных бумаг в ответ на обнародованные инсайдерами документы, или сколько клиентов отвернутся от компании в результате ухудшившейся репутации, практически невозможно. Поэтому в своих оценках лучше не придерживаться оптимистической позиции «все обойдется», а закладывать в «бюджет» утечки максимально возможную сумму ущерба. К сожалению, достоверных исследований, которые показывали бы среднюю стоимость утечки информации в России, пока нет, однако можно ориентироваться на данные для других стран, которые вряд ли будут существенно отличаться от данных для России.

Так, согласно исследованиям Ponemon Institute, средняя стоимость утечки информации для фирм в Великобритании в 2008 г. составила 1,7 млн фунтов, то есть почти 80 миллионов российских рублей. Еще одна цифра: в среднем убытки при потере служебного ноутбука составляют почти 50 тыс. долларов – такие данные были получены после опроса представителей 29 организаций, которые пережили 138 отдельных случаев потери ноубтуков их постоянными или временными сотрудниками, пишет Руформатор со ссылкой на PCWorld. Такая сумма получена с помощью учета семи различных факторов: цены самого ноутбука, определения потерянных данных, экспертизы и расследования обстоятельств потери, сообщения об утечке данных и действий по смягчению последствий инцидента, потери интеллектуальной собственности, потери производительности, а также других юридических и нормативных затрат.

Эксперты также подсчитали, что чем быстрее компания реагирует на утрату компьютера, тем меньшие потери она несет. Если потерю ноутбука удалось обнаружить в тот же день, то затраты могут составить в среднем лишь 8 950 долларов. Спустя неделю они могут достичь уже 115 849 долларов.

Шифрование данных приводит к существенному снижению финансовых потерь при утрате компьютера. Так, если информация на жестком диске ноутбука была зашифрована, потеря обходится в 37 443 долларов, если нет, — то в 56 165 долларов.

Наконец, финансовые потери напрямую зависят от того, какую должность в компании занимает человек, потерявший компьютер или лишившийся его в результате кражи. Наибольшей ценностью обладает ноутбук не высшего должностного лица компании, а директора или менеджера. Потеря ноутбука топ-менеджером обходится в среднем в 28 449 долларов, но если его потеряли директор или менеджер, сумма возрастает до 60 781 долларов и 61 040 долларов соответственно.

Это свидетельствует о высоком уровне риска для корпоративных сетей, потому что доступ к сайтам для взрослых, поиск работы на подозрительных ресурсах и другие виды нецелевого использования рабочих ноутбуков могут привести к серьезным утечкам информации, а иногда и к проникновению вредоносного ПО в сеть организации.

Для чего оценивать возможный ущерб от утечек информации? Прежде всего, для того, чтобы понять, какую цену в действительности имеет конфиденциальная информация, которой обладает организация, а также оценить выгоду от внедрения средств защиты от утечек информации (например, DLP-систем — от английского Data Leak Prevention, предотвращение утечек данных). Выгода, конечно же, есть, когда стоимость возможных утечек хотя бы в 2 раза превышает стоимость внедрения подобной системы. Как показывает практика, для подавляющего большинства компаний внедрение DLP-системы действительно целесообразно.

Термин «утечка конфиденциальной информации», вероятно, не самый благозвучный, однако он более емко, чем другие термины, отражает суть явления, к тому же он давно уже закрепился в научной литературе и нормативных документах. Утечка конфиденциальной информации представляет собой неправомерный, т. е. неразрешенный выход такой информации за пределы защищаемой зоны ее функционирования или установленного круга лиц, имеющих право работать с ней, если этот выход привел к получению информации (ознакомлению с ней) лицами, не имеющими к ней санкционированного доступа. Утечка конфиденциальной информации означает не только получение ее лицами, не работающими на предприятии, к утечке приводит и несанкционированное ознакомление с конфиденциальной информацией лиц данного предприятия.

Утрата и утечка конфиденциальной документированной информации обусловлены уязвимостью информации. Уязвимость информации следует понимать, как неспособность информации самостоятельно противостоять дестабилизирующим воздействиям, т. е. таким воздействиям, которые нарушают ее установленный статус. Нарушение статуса любой документированной информации заключается в нарушении ее физической сохранности (вообще либо у данного собственника в полном или частичном объеме), логической структуры и содержания, доступности для правомочных пользователей. Нарушение статуса конфиденциальной документированной информации дополнительно включает нарушение ее конфиденциальности (закрытости для посторонних лиц).

Уязвимость документированной информации - понятие собирательное. Она не существует вообще, а проявляется в различных формах. К таким формам, выражающим результаты дестабилизирующего воздействия на информацию, относятся (в скобках указаны существующие варианты названий форм):

хищение носителя информации или отображенной в нем информации (кража);

потеря носителя информации (утеря);

несанкционированное уничтожение носителя информации или отображенной в нем информации (разрушение);

искажение информации (несанкционированное изменение, несанкционированная модификация, подделка, фальсификация);

блокирование информации;

разглашение информации (распространение, раскрытие).

Термин «разрушение» употребляется главным образом применительно к информации на магнитных носителях.

Существующие варианты названий: модификация, подделка, фальсификация не совсем адекватны термину «искажение», они имеют нюансы, однако суть их одна и та же - несанкционированное частичное или полное изменение состава первоначальной информации.

Блокирование информации в данном контексте означает блокирование доступа к ней правомочных пользователей, а не злоумышленников.

Разглашение информации является формой проявления уязвимости только конфиденциальной информации.

Та или иная форма уязвимости документированной информации может реализоваться в результате преднамеренного или случайного дестабилизирующего воздействия различными способами на носитель информации или на саму информацию со стороны источников воздействия. Такими источниками могут быть люди, технические средства обработки и передачи информации, средства связи, стихийные бедствия и др. Способами дестабилизирующего воздействия на информацию являются ее копирование (фотографирование), записывание, передача, съем, заражение программ обработки информации вирусом, нарушение технологии обработки и хранения информации, вывод (или выход) из строя и нарушение режима работы технических средств обработки и передачи информации, физическое воздействие на информацию и др.

Реализация форм проявления уязвимости документированной информации приводит или может привести к двум видам уязвимости - утрате или утечке информации.

К утрате документированной информации приводят хищение и потеря носителей информации, несанкционированное уничтожение носителей информации или только отображенной в них информации, искажение и блокирование информации. Утрата может быть полной или частичной, безвозвратной или временной (при блокировании информации), но в любом случае она наносит ущерб собственнику информации.

К утечке конфиденциальной документированной информации приводит ее разглашение. В литературе и даже в нормативных документах термин «утечка конфиденциальной информации» нередко заменяется или отождествляется с терминами: «разглашение конфиденциальной информации», «распространение конфиденциальной информации». Такой подход не является правомерным. Разглашение или распространение конфиденциальной информации означают несанкционированное доведение ее до потребителей, не имеющих права доступа к ней. При этом такое доведение должно осуществляться кем-то, исходить от кого-то. Утечка происходит при разглашении (несанкционированном распространении) конфиденциальной информации, но не сводится только к нему. Утечка может произойти и в результате потери носителя конфиденциальной документированной информации, а также хищения носителя информации либо отображенной в нем информации при сохранности носителя у его собственника (владельца). «Может произойти» не означает, что произойдет. Потерянный носитель может попасть в чужие руки, а может быть, и «прихвачен» мусороуборочной машиной и уничтожен в установленном для мусора порядке. В последнем случае утечки конфиденциальной информации не происходит. Хищение конфиденциальной документированной информации также не всегда связано с получением ее лицами, не имеющими к ней доступа. Имелось немало случаев, когда хищение носителей конфиденциальной информации осуществлялось у коллег по работе допущенными к этой информации лицами с целью «подсидки», причинения вреда коллеге. Такие носители, как правило, уничтожались лицами, похитившими их. Но в любом случае потеря и хищение конфиденциальной информации если и не приводят к ее утечке, то всегда создают угрозу утечки. Поэтому можно сказать, что к утечке конфиденциальной информации приводит ее разглашение и могут привести хищение и потеря. Сложность состоит в том, что зачастую невозможно определить, во-первых, сам факт разглашения или хищения конфиденциальной информации при сохранности носителя информации у ее собственника (владельца), во-вторых, попала ли информация вследствие ее хищения или потери посторонним лицам.

С егодня большинство предприятий используют многоуровневые системы обработки информации - компьютеры, облачные хранилища, корпоративные сети и т. д. Все эти системы не только передают данные, но и являются средой их возможной утечки. Утечка секретной информации - это процесс неконтролируемого разглашения ключевых для фирмы данных.

Коммерческая тайна - это информация об организации деятельности предприятия, технологии разработки продукции, данные о денежных потоках, интеллектуальная собственность и другие сведения, владея которыми фирма получает финансовую выгоду.

Причина 1 - Персонал

Каждый сотрудник предприятия является потенциальной угрозой для безопасности информации. Часто люди забирают работу домой - перемещают рабочие файлы на свои флеш-носители, передают их по незащищенным каналам соединения, обсуждают информацию с сотрудниками конкурирующих компаний.

Действия персонала бывают умышленными и непреднамеренными. Непреднамеренные действия - это следствие незнания регламента работы с коммерческой информацией.

Риск утечки информации от персонала есть всегда, и его нельзя исключить полностью. Служба безопасности может принять меры, которые ограничат взаимодействие работников с конфиденциальной информацией:

- Разработка правил разграничения доступа. Правила представляют собой перечень четких прав и ограничений, которые должны соблюдаться каждым сотрудником. Их основной принцип - каждый работник взаимодействует только с теми данными, которые нужные для его работы. Таким образом, простой менеджер не сможет узнать технологию разработки продукции и другие важные данные, которые желает знать злоумышленник.

- Соблюдение норм документирования информации, которая содержит коммерческую тайну.

- Оперативное выявление сотрудников, которые несут угрозу разглашения данных.

Исследование уровня ИБ в российских и зарубежных компаниях, которое «СёрчИнформ» проводила в 2018 году, показало: в 74% ИБ-инцидентов виноваты рядовые сотрудники. .

Как выявить сотрудника, который разглашает данные конкуренту?

Вопросами контроля работы персонала с секретными материалами должен заниматься уполномоченный сотрудник или отдел безопасности. Их задача - следить за деятельностью работников на протяжении всего рабочего дня и оперативно выявлять все случаи утечки информации.

На практике обнаружить человека, сливающего коммерческую тайну, можно по таким признакам:

- Сотрудник без предупреждения задерживается после работы на своем рабочем месте. В таком случае есть вероятность того, что он пытается получить доступ к секретной информации в момент, когда рядом нет контролирующих.

На такого работника нужно обратить внимание и проследить, не является ли его целью разузнать тайные сведения. Контролировать время пребывания персонала на рабочем месте помогают специальные системы учета доступа. Начинать расследование нужно лишь в том случае, если стали известны конкретные факты утечки защищаемой информации.

- Сотрудник сохраняет на свой персональный компьютер или смартфон слишком много электронных документов компании.

Такой вариант утечки можно отследить в компаниях, которые используют системы защиты файловой системы. Суть их работы заключается в создании общего сервера, который действует в рамках одной корпоративной или Wi-Fi-сети. Во время каждого открытия, копирования и перемещения данных на служебном ПК вся информация о процессах поступает на сервер. Таким образом, администратор безопасности может выявить, с какого ПК и в каком количестве была перемещена секретная информация.

- Сотрудник без необходимости копирует бумажную документацию, сведения в которой предназначены только для служебного использования.

Согласно нормам документирования, все физические папки и файлы с коммерческой тайной должны храниться в защищаемой части архива. Доступ к документам возможен только для уполномоченных работников. Все данные о получении документа с тайной на руки должны документироваться (с указанием имени работника и точного времени выдачи документа).

Если же секретный документ попал в руки недобросовестного сотрудника, отследить его несанкционированное копирование можно на сканере или ксероксе, который хранит отчет о последних действиях. Также существуют факсимильные аппараты, доступ к которым возможен только после правильного введения пары «идентификатор пользователя-пароль».

- Работник регулярно нарушает общие требования безопасности при работе с коммерческой тайной.

Если персонал регулярно пытается обойти систему запрета, просматривая запрещенные ресурсы, или использует личную технику для обработки секретных данных, необходимо внедрить дополнительные системы контроля пользователей. К примеру, DLP-системы. Их задача заключается в мониторинге всех переписок пользователей с коммерческой почты и других электронных ящиков, которые зарегистрированы в системе. Также модуль защиты запрещает установку стороннего ПО, а все действия сотрудника за компьютером видны администратору безопасности.

- Сотрудник был уличен в контактах со служащими конкурирующих компаний.

В больших компаниях работники часто общаются вне рабочего времени. Таким образом, они получают больше информации друг о друге и могут узнать о связях коллеги и работника конкурирующей организации. Вероятность обычных дружеских отношений между людьми тоже возможна, но лучше оповестить руководство компании об этом во избежание ненужных подозрений.

Причина 2 - Проблемы подбора кадров

Частая смена персонала, масштабные изменения в организации работы компании, понижение заработных плат, сокращения сотрудников - все это является частью «текучки» кадров. Такое явление часто становится причиной утечки секретной информации.

Кризис, нехватка средств для выдачи зарплат заставляют руководство ухудшать условия работы персонала. В результате повышается недовольство работников, которые могут уйти или же просто начать распространять секретные данные конкурентам. Проблема смены персонала особенно важна для руководящих должностей, ведь все управляющие должны иметь доступ к секретной документации.

Угрозу распространения тайны могут нести не только уже ушедшие сотрудники, но и текущие работники, уровень мотивации которых понижен.

Для предотвращения проблемы следует создать для работников максимально комфортные условия работы. В случае серьезного кризиса рекомендуется собрать персонал для обсуждения возможных путей выхода из сложной ситуации. Важно уведомлять сотрудников обо всех изменениях в начислении заработных плат заранее, а не по факту выплаты оклада.

Порой неблагоприятную атмосферу в коллективе создает один сотрудник. анализирует переписку работников в электронной почте и мессенджерах и составляет их психологические портреты. Система определяет положительные и отрицательные стороны характера человека, что позволяет принимать верные управленческие решения.

Для устранения «текучки» важно выполнять следующие рекомендации:

- Наладить систему найма кадров. Все передовые организации имеют специальный отдел, который занимается вопросами найма, увольнения и поддержки сотрудников. Не следует искать работника на освободившуюся вакансию как можно быстрее. Хороший HR (специалист по подбору кадров) обязан прослушать несколько претендентов на должность, распространить информацию о свободной вакансии на всех популярных Интернет-площадках, провести итоговый конкурс, результаты которого определят наиболее подходящую кандидатуру.

- Внедрение системы вознаграждений. За успехи в работе, перевыполнение планов и заключение выгодных контрактов сотрудников нужно поощрять. Примерами поощрения могут быть повышение заработной платы, улучшение условий работы, продвижение по карьерной лестнице.

- Предоставление всем сотрудникам возможности профессионального роста, повышения квалификации. Хорошие компании всегда отправляют своих сотрудников на курсы повышения квалификация или же закупают онлайн-тренинги для более удобного прохождения обучения. Также рекомендуется организовывать тренинги от ведущих профессионалов отрасли.

Причина 3 - Командировки

Рабочий процесс фирмы подразумевает деловые встречи, поездки в другие филиалы компании, страны. Сотрудники, которые часто уезжают в командировки, могут непреднамеренно стать основной причиной утечки секретной информации предприятия.

В поездке такой работник всегда имеет при себе личный или корпоративный ноутбук/смартфон, который обрабатывает защищаемые документы. Техника может быть оставлена в общественном месте, сломана или украдена. Если за сотрудником ведется слежка или же он встречается с руководителями конкурирующей компании, утерянный ноутбук может стать главным источником разглашения служебной информации.

Для предотвращения подобных случаев важно использовать системы шифрования жесткого диска тех ПК, которые выдаются сотрудникам на время деловых встреч. Даже в результате кражи и несанкционированного доступа информация будет надежно защищена, и взломать ее без знания ключа будет невозможно.

Причина 4 - Сотрудничество с другими компаниями

Большинство автоматизированных систем защиты способны ограничить доступ к служебной информации только в рамках одного здания или одного предприятия (если несколько филиалов используют общий сервер хранения данных).

В процессе совместного выполнения проекта несколькими фирмами службы безопасности не могут в полной мере проследить за тем, как реализуется доступ к служебной тайне каждого из предприятий.

Как и в предыдущем случае, использование криптоконтейнеров (систем шифрования жесткого диска) позволит защитить тайную информацию от взлома.

Причина 5 - Использование сложных ИТ-инфраструктур

Крупные корпорации используют комплексные системы защиты служебных сведений. Автоматизированные системы подразумевают наличие нескольких отделов безопасности и работу более пяти системных администраторов, задача которых заключается только в поддержании сохранности коммерческой тайны.

Сложность системы тоже является риском утечки, ведь одновременная работа нескольких человек бывает недостаточно налаженной. К примеру, один администратор может внедрить или удалить правила разграничения доступа, а другой - забыть внести данные прав доступа к серверам.

При использовании сложных систем защиты информации важно грамотно разделять все обязанности и контролировать их своевременное выполнение. В противном случае созданная система может навредить компании.

В можно разграничить доступ сотрудников службы безопасности к определенным отчетам и операциям в системе. Максимальное число полномочий надежнее доверить руководителю ИБ-службы.

Причина 6 - Поломки техники

Ошибки в работе ПО

Всевозможные сбои в работе программного обеспечения возникают постоянно. В момент появления уязвимости защищаемые файлы рискуют стать перехваченными хакером. Важно вовремя выявлять все неполадки в работе установленных программных и аппаратных компонентов. За работоспособность и взаимодействие всех модулей защиты ответственен администратор безопасности.

В результате сбоя в базе данных теряется значительное количество важной документации. Восстановление жестких дисков - это сложная задача, которая не дает гарантии возврата утерянных сведений.

Сбои в работе серверного оборудования

Безопаснее хранить всю информацию с использованием облачных вычислений. Cloud-платформы повышают скорость обработки информации. С их помощью каждый сотрудник сможет получить доступ к нужному файлу с любого устройства. Система шифрования используется удаленным сервером, поэтому нет необходимости защищать каналы передачи.

Сбои на серверах поставщика услуг могут случаться из-за природных катаклизмов или из-за массивных хакерских атак. Как правило, владельцы облачных платформ всегда хранят архивированные резервные копии содержимого пользовательских аккаунтов, поэтому сбои быстро устранятся без утери важных документов.

Поломка технических средств защиты

Для сохранности коммерческой тайны рекомендуется защищать не только операционные системы и гаджеты, но и весь периметр офисного помещения, а также зону контроля уличных коммуникаций. Для этих целей используются заглушки на окна, уплотнители архитектурных конструкций (для предотвращения прослушек), устройства для экранирования и зашумления (для невозможности перехвата радиоволн) и прочие гаджеты.

Из-за поломки одного из таких устройств возникает канал утечки информации, который становится доступным злоумышленнику для перехвата секретных данных.

В случае поломки компьютеров и других средств обработки данных, их необходимо отремонтировать в сервисном центре. Вынос гаджета за пределы помещения и передача его постороннему человеку (даже если он не заинтересован в получении служебной тайны) является возможной причиной утечки. Департамент безопасности компании не может контролировать гаджеты, пока они находятся за пределами фирмы.

Причина 7 - Утечка по техническим каналам передачи

Канал утечки данных - это физическая среда, внутри которой не контролируется распространение тайной информации. На любом предприятии, которое использует компьютеры, серверные стойки, сети, есть каналы утечки. С их помощью злоумышленник может получить доступ к коммерческой тайне.

Существуют следующие каналы утечки:

- Речевой. Конкуренты часто используют прослушки и другие закладки, с помощью которых происходит кража тайны.

- Виброакустический. Этот канал утечки возникает в процессе столкновения звука с архитектурными конструкциями (стенами, полом, окнами). Вибрационные волны можно считать и перевести в речевой текст. С помощью направленных микрофонов на расстоянии до 200 метров от помещения злоумышленник может считать разговор, в котором фигурирует служебная информация.

- Электромагнитный. В результате работы всех технических средств возникает магнитное поле. Между аппаратными элементами передаются сигналы, которые можно считать специальным оборудованием на больших расстояниях и получить секретные данные.

- Визуальный. Пример появления визуального канала кражи - это проведение совещаний и конференций с неприкрытыми окнами. С соседнего здания злоумышленник может без труда просмотреть все производящее. Также возможны варианты использования видеозакладок, которые передают картинку происходящего конкурентам.

- Тепловизор. С помощью такого девайса можно просканировать все стены и части интерьера на наличие закладных устройств (жучков, видеокамер).

- Устройства, которые заглушают подачу сигнала радиочастотам.

- Средства защиты архитектурных конструкций - уплотнители для окон, дверных проемов, пола и потолка. Они изолируют звук и делают невозможным считывание вибрационных волн с поверхности здания.

- Устройства для экранирования и зашумления. Они используются для защиты электромагнитного канала утечки.

Также следует заземлить все коммуникации, которые выходят за пределы помещения и контролируемой зоны (трубы, кабели, линии связи).

Как минимизировать риск утечки?

Существует несколько действенных способов, которые помогут снизить риск утечки и разглашения информации. Предприятие может использовать все методы защиты или только несколько из них, ведь система безопасности должна быть экономически выгодной. Убытки от потери секретной информации не могут быть меньше стоимости внедрения и поддержки системы безопасности.

Шифрование

Шифрование - это простой и действенный метод защиты коммерческой тайны. Современные алгоритмы шифрования используют мировые стандарты в области криптографии (шифры AES, ГОСТ), двусторонний обмен ключами (с его помощью хакер не сможет взломать шифр даже после получения доступа к каналу передачи), эллиптические кривые для генерации защиты. Такой подход делает взлом шифрованного сообщения невозможным для стандартных компьютеров.

Преимущества использования шифрования в целях предотвращения утечки коммерческой информации:

- Простота применения. Реализация шифрования проводится специальным ПО. Программа должна быть установлена на все компьютеры и мобильные устройства, в которых циркулирует секретная информация. Работу приложения настраивает системный администратор или администратор безопасности. Таким образом, обычному пользователю АС не нужно учиться использовать систему защиты. Все файлы шифруются и дешифруются автоматически в рамках корпоративной сети.

- В случае необходимости передачи важных электронных документов за пределы коммерческой сети они будут храниться на флеш-носителе, облачном носителе или в клиентской почте исключительно в шифрованном виде. Недостаток - без специального ПО работник не сможет просмотреть содержимое файла.

- Высокая степень надежности. С использованием мощных вычислительных алгоритмов криптографии злоумышленнику сложно перехватить секретные сообщения или трафик фирмы, а расшифровка без знания открытого и закрытого ключа невозможна.

Отметим, что шифрование не является единственным вариантом защиты тайны от всех возможных атак. Работники способны без проблем прочитать содержимое электронных документов в рамках коммерческой сети, поэтому риск несанкционированного разглашения третьим лицам остается. Использование криптографии является неотъемлемой частью функционала каждой комплексной системы безопасности.

Контроль персонала

Если технические средства легко контролировать, то персонал является одним из самых опасных источников утечки. Человеческий фактор присутствует всегда, и даже сотрудники отдела безопасности не всегда могут установить, от какого работника может исходить угроза.

Как правило, поиск злоумышленника среди персонала выполняется уже тогда, когда стали известны первые случаи передачи данных конкурентам. Администраторы безопасности проверяют возможность перехвата информации по техническим каналам утечки, и, если все каналы надежно защищены, подозрение падает на работников.

Деятельность сотрудников организации контролируется с помощью систем учета рабочего времени. Это комплексное аппаратное и программное обеспечение, которое документирует точное время прибытия на работу, время ухода, деятельность персонала за компьютером, записывает переписки корпоративной почты, проводит видеонаблюдение и передает все эти данные руководству фирмы или главе отдела безопасности. Далее вся полученная информации анализируется и выявляется число работников, которые могли распространять коммерческую тайну.

Нормы документирования и передачи коммерческой тайны

Защищать следует не только электронные документы, но и всю печатную документацию, которая содержит секретные сведения. Согласно Закону о хранении и обработке ведомостей, которые содержат коммерческую тайну, следует выполнять такие требования:

- Хранить все документы с коммерческой тайной исключительно в отдельных закрытых помещениях, которые охраняются круглосуточно системами видеонаблюдения или охранниками.

- Доступ к служебной тайне могут иметь только сотрудники, которым она нужна в процессе работы.

- Запись об изъятии документа из архива вносится в регистрационный журнал. Указывается точная дата, гриф документа и инициалы человека, получившего копию файла. Аналогичные действия проводятся при возвращении объекта.

- Документ, который содержит коммерческую тайну, нельзя выносить за пределы офиса без уведомления об этом действии главы департамента безопасности.

- Для передачи тайных документов между филиалами предприятия используется фельдъегерская почта - защищенная курьерская передача документов особой важности.

sotikteam.ru Смартфоны. Антивирусы. Программы. Инструкции. Браузеры.

sotikteam.ru Смартфоны. Антивирусы. Программы. Инструкции. Браузеры.